نظارت چیست؟

نظارت بهمعنای پیادهسازی خطمشیها، راهحلها و ابزارهای امنیتی است که اجازه میدهند کوچکترین اتفاقات درون شبکهها یا تجهیزات را بررسی کنید. با اینحال، نکته مهمی که وجود دارد پیادهسازی درست مکانیزمهای امنیتی در زیرساخت است. بهطور مثال، باید بدانید از چه ابزاری در چه بخشی از شبکه استفاده کنید تا بتوانید نظارت دقیقی بر فعالیتهای کارمندان و تجهیزات اعمال کنید، بدون آنکه عملکرد آنها تحت تاثیر قرار گیرد. بخش بزرگی از فعالیتهای نظارتی شامل پیادهسازی سیستمهای تشخیص نفوذ در شبکه است. بهطور معمول، کارشناسان امنیتی در مورد مکانیزمهای تشخیص نفوذ مبتنی بر میزبان و سامانههای تشخیص نفوذ مبتنی بر شبکه اطلاعات کاملی دارند. از نکات مهمی که باید در ارتباط با این دو مکانیزم امنیتی به آنها دقت کنید به موارد زیر باید اشاره کرد:

- Host-based IDS: سامانه تشخیص نفوذ مبتنی بر میزبان (HIDS) با هدف نظارت بر فعالیتهای یک سیستم نصب میشود. یک سامانه HIDS با مشاهده گزارشهای تولیدشده توسط مولفههای ویندوز قادر به تشخیص فعالیتهای مشکوک است.

- Network-based IDS: سامانه تشخیص نفوذ مبتنی بر شبکه (NIDS) ترافیک شبکه را جمعآوری میکند و آنرا تجزیهوتحلیل میکند تا ماهیت فعالیتهای مشکوک را تشخیص دهد. بهطور معمول، سامانههای تشخیص نفوذ مبتنی بر شبکه، ترافیک را با امضای حملههای شناخته شده مقایسه میکنند تا موارد مشکوک را شناسایی کنند.

سیستمهای نظارتی مانند سیستمهای تشخیص نفوذ میتوانند از روشهای مختلفی برای شناسایی فعالیتهای مشکوک استفاده کنند. یک سامانه تشخیص نفوذ برای تشخیص فعالیتهای مشکوک از امضاها یا ناهنجاری در ترافیک شبکه استفاده میکند. در نقطه مقابل، یک سیستم نظارتی مبتنی بر امضاء (Signature)، فعالیتها را ضبط کرده و آنها را با بانک اطلاعاتی که شامل تعریفی از فعالیتهای مخرب شناخته شده است، مقایسه میکند. مزیت یک سیستم مبتنی بر امضاء این است که هشدارهای مثبت کاذب کمی تولید میکند، زیرا فعالیتهای انجامشده در یک سامانه را با امضاهایی که از قبل در اختیار دارد مقایسه میکند. از آنجایی که این سامانهها بهدنبال فعالیت خاصی هستند، هشدار نادرست کمی تولید میکنند. هنگامی که یک سامانه مبتنی بر امضاء برای اولین بار روی سیستمی مثل سرور نصب میشود، اطلاعاتی در ارتباط با عملکردهای مختلف سرور و تجهیزات متصل به سرور جمعآوری میکند. بهطور مثال، یک آدرس آیپی در بازههای زمانی کوتاه برای تعدادی از پورتهای متصل به سیستم، پیامهای SYN ارسال میکند؛ سامانه این اطلاعات را در مورد آدرس آیپی جمعآوری میکند و بهعنوان امضاء اسکن پورت نگهداری میکند. در ادامه، هر زمان آدرس مذکور پیامهای مختلفی ارسال کند، اطلاعات جدید را با اطلاعات قدیمی مقایسه میکند و اگر مورد مشکوکی شناسایی کند، گزارش برای مدیر شبکه ارسال میکند.

انواع سیستمهای مانیتورینگ

یک کارشناس خبره امنیت باید اطلاعات کاملی در ارتباط با انواع مختلف سیستمهای نظارتی داشته باشد. از ابزارهای امنیتی رایج در این زمینه باید به سیستمهای نظارتی مبتنی بر امضاء، مبتنی بر ناهنجاری و تحلیل اکتشافی اشاره کرد.

یک سیستم مبتنی بر امضاء، فعالیتهای مشکوک را بر اساس امضاهای موجود در یک فایل تشخیص میدهد؛ در حالی که یک سیستم مبتنی بر ناهنجاری، بر مبنای یک خط پایه (Base Line) فعالیتهای عادی را مجاز تشخیص میدهد و هرگونه فعالیت خارج از خط پایه را ناهنجار و مشکوک در نظر میگیرد. یک سیستم مبتنی بر اکتشاف، فعالیتهای مشکوک را بر اساس پیکربندی ازپیشتعریفشده توسط سازنده دستگاه و فعالیتهایی که در گذشته باعث بروز مشکلات امنیتی شدهاند تشخیص میدهد. سامانههای تشخیص نفوذ مبتنی بر اکتشاف برای مقابله با اکسپلویتهای روز صفر عالی هستند، زیرا یک اکسپلویت روز صفر هنوز ناشناخته است و یک سیستم مبتنی بر امضاء هنوز امضای اکسپلویت را ندارد تا به مقابله با تهدیدات مرتبط با اکسپلویت بپردازد.

یک سیستم مبتنی بر ناهنجاری آنچه را که فعالیت عادی در نظر گرفته میشود درک میکند و هر چیزی خارج از آن فعالیت عادی را فعالیت مشکوک در نظر میگیرد. بهطور معمول، یک سیستم نظارت مبتنی بر ناهنجاری از یک خط پایه برای تشخیص فعالیتهای عادی از غیرعادی استفاده میکند. مزیت چنین سامانههایی این است که نیازی به پیکربندی فایل تعریف فعالیتهای مشکوک ندارد. سیستم بر اساس فعالیت کاربران یاد میگیرد چه کارهایی عادی و چه کارهایی مشکوک است. مشکلی که سامانههای مبتنی بر ناهنجاری دارند این است که هر چیزی خارج از ترافیک عادی را مشکوک در نظر میگیرند و هشدارهای مثبت کاذب زیادی تولید میکنند.

هانیپات از کارآمدترین ابزارهای نظارتی

یکی از مهمترین مفاهیم عجین شده با سامانههای نظارتی، هانیپات (Honeypot) است. هانیپات یک سیستم در ظاهر واقعی و رسمی است که با هدف جلب توجه مهاجمان در یک سیستم یا شبکه نصب میشود. بهطور معمول، سامانههای هانیپات بهشکل ایمنی پیکربندی میشوند تا هکرها مجبور شوند کار بیشتری برای ورود به آنها انجام دهند. در حالی که هکرها تلاش میکنند به این سامانه نفوذ کنند، تمامی فعالیتهای انجام شده توسط آنها ثبت و حسابرسی میشود تا امکان ردیابی مهاجم فراهم شود. بهطور معمول، کارشناسان امنیتی فایلی جعلی با یک عنوان جذاب که اشاره به گزارشهای مالی سازمان دارد را درون هانیپات قرار میدهند تا هکرها جذب آن شوند. این فایل، عسل (Honey) نام دارد. بهطور مثال، میتوانید فایلی بهنام password.txt را روی دسکتاپ سیستم قرار دهید تا وقتی مهاجم به سیستم نفوذ کرد، این فایل را مشاهده و آنرا باز کند. در این حالت، میتوانید ممیزی را روی این فایل متنی پیادهسازی کنید تا بدانید چه زمانی، توسط چه آدرس آیپی و از طریق چه ابزارهایی باز میشود. هانیپاتها همیشه ماهیت فیزیکی ندارند و این امکان وجود دارد که هانیپاتهای مجازی را که یک سیستم آسیبپذیر را شبیهسازی میکنند برای شکار هکرها در یک سامانه یا زیرساخت مستقر کرد.

ابزارهای نظارتی

سامانههای تشخیص یا پیشگیری از نفوذ عملکرد خیلی خوبی دارند و قادر به شناسایی طیف گستردهای از موارد مشکوک هستند؛ با اینحال، گاهیاوقات شرایط ایجاب میکند، برخی فعالیتها را بهشیوه دستی انجام دهید تا اطلاعات دقیقتری در زمان کوتاهتری را مشاهده کنید. خوشبختانه، این امکان وجود دارد که همراه با سیستمهای تشخیص نفوذ از ابزارها و مولفههای جانبی سیستمعاملها برای اعمال نظارت دستی بر یک سیستم استفاده کنید. برای انجام اینکار باید با دستورات مفید سیستمعاملها آشنا باشید.

دستورات سیستمعامل ویندوز

سیستمعامل ویندوز دستورات کاربردی جالبی برای نظارت بر فعالیت سامانهها در اختیار سرپرستان شبکه قرار میدهد. از دستورات پرکاربرد و مهم در این زمینه به موارد زیر باید اشاره کرد:

- Netstat: اولین فرمانی که باید با آن آشنا باشید، netstat است. فرمان netstat برای نمایش اطلاعات جامعی در ارتباط با اتصالات و پروتکلها استفاده میشود. بهعنوان مثال، میتوانید از دستور netstat -n برای مشاهده اتصالهای TCP به یک سیستم استفاده کنید. در این حالت آدرسهای آیپی و پروتکلهای مرتبط با آنها بهشکل قابلفهمی نشان داده میشوند. دستور netstat -na -o برای مشاهده فهرستی از تمام پورتهای در حال گوش دادن در سیستم استفاده میشود. در دستور بالا، سوییچ -o برای نشان دادن شناسه پردازهها استفاده میشود تا بدانید چه برنامهای پورتی را باز کرده است.

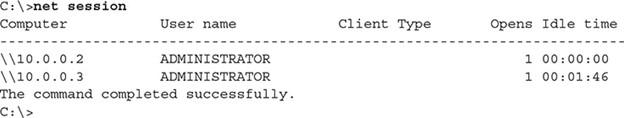

- net session: سرپرستان شبکه از فرمان net session برای مشاهده کامپیوترهایی که از طریق مکانیزم اشتراکگذاری فایل به یک سیستم متصل شدهاند استفاده میکنند. دستور فوق فهرست نشستها را همراه با آدرس آیپی کلاینتهای متصل به سیستم و نام کاربریای که برای احراز هویت استفاده کردهاند نشان میدهد. در شکل ۱، مشاهده میکنید که دو کامپیوتر (10.0.0.2 و 10.0.0.3) به یک سیستم متصل هستند و از طریق حساب کاربری مدیر احراز هویت شدهاند.

شکل 1

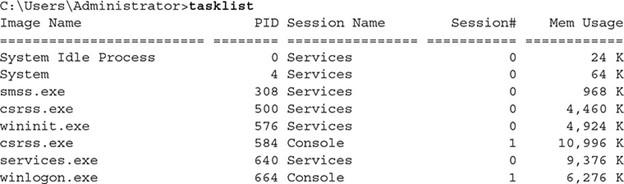

- tasklist: از دستورات مورد علاقه کارشناسان شبکه و امنیت است که گزارشی دقیق در ارتباط با پردازههای در حال اجرا در سیستم ارائه میکند. هنگامیکه از دستور netstat همراه با سوئیچ -o استفاده میکنید، شناسه برنامهای که پورتی را باز کرده است دریافت میکنید. در ادامه میتوانید برای مشاهده اطلاعات بیشتر از دستور tasklist برای پیدا کردن نام فایل اجرایی (EXE) مرتبط با آن برنامه یا پردازه استفاده کنید. در شکل 2 خروجی دستور فوق را مشاهده میکنید.

شکل 2

- Taskkill: هنگام نظارت بر یک سیستم، اگر متوجه پردازهای شدید که ممکن است مشکل عملکردی یا امنیت داشته باشد، میتوانید از دستور taskkill برای پایان دادن به اجرای یک پردازه استفاده کنید. برای خاتمه دادن به اجرای یک پردازه همراه با شماره شناسه پردازه یا نام فایل اجرایی از ترکیب نحوی زیر استفاده میکنیم:

taskkill /IM notepad.exe /F

در دستور بالا، اگر از سوئیچ /F برای پایان دادن به اجرای یک پردازه استفاده نکنید، درخواستی برای ذخیرهسازی تغییرات در یک سند ظاهر میشود و پردازه یا برنامه خاتمه پیدا نمیکنند. اگر مطمئن هستید که میخواهید به اجرای یک پردازه خاتمه دهید و دوست ندارید هیچ دادهای در برنامه ذخیره شود باید از سوییچ /F برای پایان دادن به اجرای یک برنامه استفاده کنید. سوئیچ /IM در دستور فوق سرنام Image Name است و همراه با آن نام برنامهای که قرار است خاتمه پیدا کند ظاهر میشود.

- Whoami: اگر دوست دارید درباره افرادی که به یک سیستم وارد شدهاند اطلاعاتی کسب کنید، باید از دستور whoami استفاده کنید. این دستور نام کاربری فعلی وارد شده را نمایش میدهد. هنگام استفاده از دستور whoami، میتوانید از سوئیچ /groups برای فهرست کردن گروههایی که عضو آن هستید استفاده کنید یا میتوانید از سوئیچ /LOGONID برای مشاهده شناسه ورود به حساب کاربری استفاده کنید. هر دو برای عیبیابی مشکلات کنترل دسترسی مفید هستند و نشان میدهند چه گروههایی روی یک سرور تعریف کردهاید. در این حالت، قادر به حذف یا محدود کردن دامنه اختیارات این گروهها هستید.

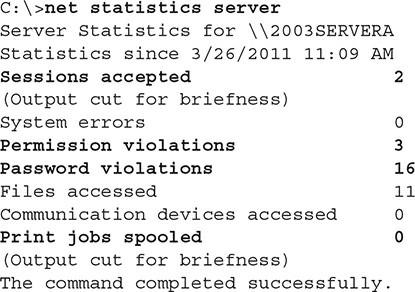

- net statistics: یکی دیگر از دستورات عالی نظارتی ویندوز است که برای نظارت دقیق بر آنچه در سرور اتفاق افتاده قابل استفاده است. این دستور اطلاعات جالبی در ارتباط با عملکرد سرور در اختیارتان قرار میدهد. دستور مذکور اطلاعاتی مانند تعداد نشستهای پذیرفتهشده، تعداد موارد نقض گذرواژه (تلاش ناموفق برای ورود)، تعداد نقض مجوزها (عدم دسترسی به منابع بهدلیل نداشتن مجوز) و فعالیتهای مرتبط با چاپ در سیستم را نشان میدهد. شکل ۳، اطلاعات قابل مشاهده با این دستور را نشان میدهد.

شکل 3

دستورات دیگری نیز وجود دارند که برای نظارت بر سامانهها استفاده میشوند. بهطور مثال، کارشناسان شبکه و امنیت از دستور net statistics workstation برای مشاهده اطلاعات نرمافزار کلاینت نصبشده روی یک سیستم و تعداد درخواستهای ارسال شده برای دسترسی به منابع شبکه استفاده میکنند. بهطور مثال، میتوانید اطلاعات مربوط به هر درخواست ناموفق برای دسترسی به منابع در شبکه را با دستور مذکور مشاهده کنید.

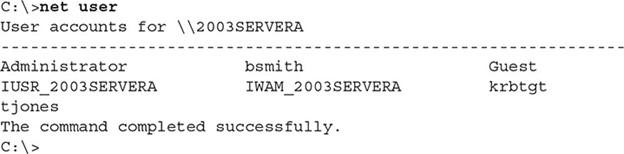

مشاهده فهرستی از کاربران: یکی از مهمترین کارهایی که باید بهعنوان یک کارشناس امنیت انجام دهید نظارت مستمر بر کاربران، گروهها و منابع بهاشتراکگذاشتهشده است. برای مشاهده فهرستی از حسابهای کاربری در سیستم، میتوانید از دستور net user همانند شکل ۴ استفاده کنید.

شکل 4

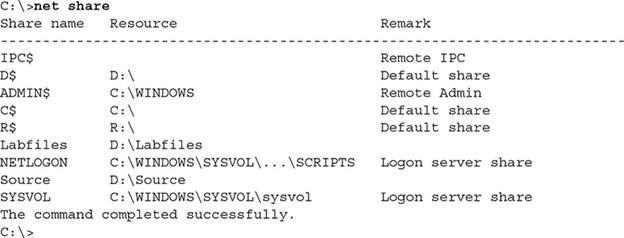

اگر مجبور هستید اطلاعات دقیقتری در ارتباط با گروهها و پوشههای اشتراکی موجود در یک سیستم بهدست آورید، دستور net localgroup برای این منظور آماده شده است. دستور مذکور فهرستی از منابع بهاشتراکگذاشتهشده در سیستم و مکان قرارگیری آنها روی یک دیسک محلی را نشان میدهد. در شکل ۵، خلاصهای از اطلاعات نشاندادهشده توسط دستور فوق را مشاهده میکنید.

شکل 5

دستورات و پروتکلهای سیستمعامل لینوکس

در سیستمعامل لینوکس نیز دستوراتی برای نظارت بر فعالیتها در نظر گرفته شده است. از دستورات مهم امنیتی در این زمینه به موارد زیر باید اشاره کرد:

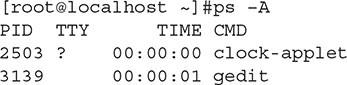

- Ps: دستور مذکور برای مشاهده فهرستی از فرآیندهای در حال اجرا در سیستم استفاده میشود. دستور فوق، معادل دستور tasklist در ویندوز است. در شکل ۶، اطلاعات نشان داده شده توسط دستور فوق را مشاهده میکنید. هنگامی که از دستور ps برای مشاهده فهرستی از پردازهها استفاده میکنید، ممکن است پردازهای را مشاهده کنید که نمیخواهید در حافظه اجرا شود. برای این منظور باید از دستور kill در لینوکس برای خاتمه دادن به اجرای پردازه در حال اجرا در حافظه استفاده کنید. بهطور مثال، اگر پردازهای در سیستمعامل در حال اجرا باشد که شناسه 3139 دارد از دستور زیر برای خاتمه دادن به اجرای آن استفاده میکنیم:

Kill 3139

شکل 6

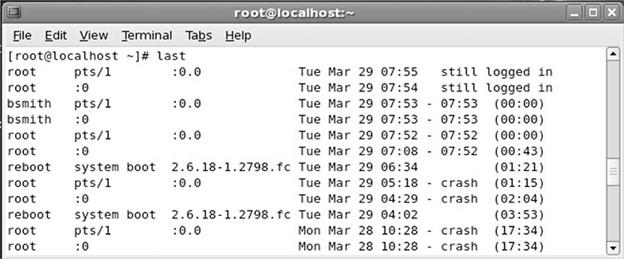

هنگام نظارت بر فعالیت حسابهای کاربری، میتوانید از دستور Last برای نمایش آخرین باری که کاربر به سیستم وارد شده استفاده کنید. همچنین، میتوانید از دستور lastlog برای مشاهده فهرستی از کاربران و آخرین باری که وارد سیستم شدهاند استفاده کنید ( شکل 7).

شکل 7

پروتکل SNMP

پروتکل مدیریت ساده شبکه (SNMP) سرنام Simple Network Management Protocol از قدیمیترین پروتکلهای دنیای شبکه است که برای مدیریت و نظارت بر دستگاهها استفاده میشود. کارشناسان امنیتی از دستور فوق برای جمعآوری اطلاعات دقیق در مورد وضعیت دستگاههای در حال اجرا، حافظه مصرف شده، میزان استفاده از پردازنده مرکزی و تعداد کاربران متصل به شبکه استفاده میکنند.

این پروتکل دسترسی به اطلاعات مربوط به پیکربندی و تنظیمات دستگاه را نیز ارائه میکند. نکتهای که باید در مورد پروتکل فوق به آن دقت کنید این است که تنها زمانی قادر به استفاده از SNMP برای نظارت یا مدیریت یک دستگاه هستید که دستگاه هدف از پروتکل SNMP پشتیبانی کند. البته، بیشتر روترها، سوئیچها و چاپگرها از پروتکل فوق پشتیبانی میکنند.

خوشبختانه، نرمافزارهایی برای استفاده خودکار از پروتکل SNMP برای اتصال به دستگاهی که از پروتکل مذکور پشتیبانی میکند طراحی شدهاند تا فرآیند واکشی اطلاعات دستگاهها سادهتر شود. از منظر امنیتی، توصیه میکنیم پروتکل SNMPv3 را روی دستگاههای خود اجرا کنید، زیرا امنیت بیشتری نسبت به نسخه اولیه SNMP دارد. SNMPv1 امنیت نسبتا ضعیفی دارد و نام کاربری و رمز عبور را بهشکل متن ساده ارسال میکند. در نسخه SNMPv2 برخی از مشکلات امنیتی برطرف شدند، اما SNMPv3 با رمزگذاری اعتبارنامهها و بهکارگیری مکانیزمهای امنیتی کارآمد یک مکانیزم نظارتی دقیق را ارائه میکند.

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟