این مطلب یکی از مقالات پرونده ویژه «چشمانداز فناوریهای سال 2016» است. تمام این پرونده ویژه را میتوانید از اینجا دانلود کنید.

در سال 2016 تهدیدات آنلاین به تکامل خواهند رسید؛ زیرا بسیاری از آنها بر پایه زیرساختهای هکری سال جاری میلادی برنامهریزی خواهند شد. سیر تکامل در این حوزه به گونهای خواهد بود که عمدتا به جای تأکید بر جنبههای فنی، بر مهارتهای روانشناسی تأکید خواهند داشت. هکرها همچنان سعی خواهند کرد که از ترس به عنوان ابزار اصلی خود استفاده کنند، همچنان که این ابزار روانی در گذشته برای آنها سودبخش بوده است. یک دهه گذشته، اخاذیهای سایبری با استفاده از تکنیک قدرتمند باجافزارها انجام شده است. باجافزارها کاربران آنلاین را فریب دادهاند تا آنها را به سمت دامهایی که برای آنها در نظر گرفته شده است، بکشانند. این تکنیک، با بهرهبرداری از خصلت ذاتی ترس سعی میکند قربانیان را مجبور به پرداخت باج کند. آنتیویروسهای جعلی، سعی خواهند کرد تا افرادی را که همواره نگران آلوده شدن کامپیوترهای خود هستند به دام افکنند. در گذشته، باجافزارهای قدیمی صفحهنمایش کاربران را قفل میکردند و در ادامه سعی در اغفال کاربران و وادار ساختن آنها به پرداخت باج، برای دسترسی به سیستمشان، داشتند. تروجانهای به ظاهر پلیسی، کاربران را تهدید و اتهاماتی را به آنها منتسب میکردند و سرانجام، باجافزارهای رمزنگار و مجرمان سایبری، به ارزشمندترین بخش از دادههای یک سیستم دست پیدا میکردند. در سالهای گذشته روند کار به این صورت بود که تهدیدات امنیتی بر دو فاکتور تداوم و پیشرفته بودن، متمرکز بودند. دو عنصری که بازیگران تهدید با سرخوشی و پنهانکاری از آن استفاده میکردند. اما انتظار داریم این روند تکیه بر تداوم، کاهش پیدا کند و تمرکز بر تکنیکهای بدافزار fileless و مقیم در حافظه بیشتر شود. ایدهای که در آن آثار به جا مانده در یک سیستم آلوده کم شده و بدینگونه شناسایی امکانپذیر نباشد. راهبرد دیگر به احتمال زیاد، بر کم شدن تمرکز بر بدافزارهای پیشرفته خواهد بود. صرفنظر از سرمایهگذاری روی بوتکیتها، روتکیتها و بدافزارهای سفارشی که توسط تیمهای تحقیقاتی ساخته میشوند، انتظار داریم بدافزارهای قدیمی دوباره تولید و تبدیل به کالاهای آماده به مصرف شوند؛ البته این بدان معنا نیست که پلتفرم بدافزار بعد از شناسایی از بین خواهد رفت؛ بلکه در این حوزه، مستتر بودن به صورت گسترده و تجاری وارد عمل خواهد شد.

بدافزارهای سختافزارمحور

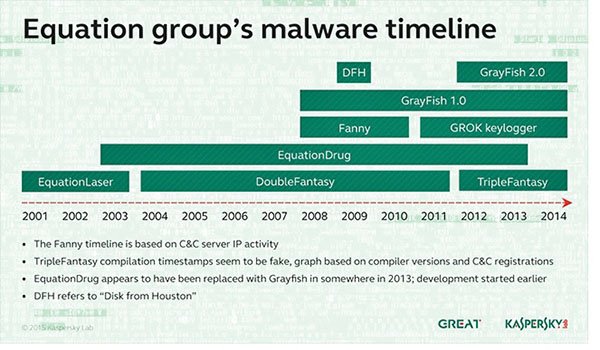

در سال 2015 ما شاهد اقیانوسی از تغییرات در حوزه سختافزار و حملات سختافزارمحور بودیم. بسیاری از گزارشهای علمی، اشاره به مدلهای مفهومی حملات سختافزاری داشتند. صنعت امنیت و سازمانها حملات وحشتناکی را روی سختافزارها شناسایی کردند؛ بهطور مثال، بدافزار متعلق به گروه Equation Group نه تنها توانایی بازبرنامهنویسی هارددیسک و میانافزارها دیسک جامد را داشت؛ بلکه از پایداری بسیار بالا و مقیم شدن در یک سیستم بهره میبرد؛ بهطوری که نصب مجدد سیستمعامل و فرمت مجدد دیسک تأثیری روی آن نداشت. این حمله یک مثال خیره کننده از ترکیب اهرمهای دانش میانافزاری، کدهای ارجاعی که از سازندگان ویژه به دست آمده بود و تلفیق آنها با جزییاتی بود که نزدیک به 14 سال، بدافزار این گروه را ناشناس کرده بود ( شکل1).

کسپرسکی در 16 فوریه 2015 اعلام کرد Equation Group یکی از پیچیدهترین و فنیترین بدافزارهای دو دهه گذشته بوده است.

بدافزاری که از قابلیت پایداری بالایی بهره میبرد. پیشبینیها نشان میدهند، مشابه چنین ساز و کاری در سال 2016 ادامه پیدا خواهد کرد و محققان بهطور پیوسته، تهدیداتی را شناسایی خواهند کرد که در پشت تهدیدات فعلی قرار دارند. اینگونه به نظر میرسد که در سال جاری میلادی شاهد حملات سختافزاری خواهیم بود که بر پایه ابزارهای تجاری تقویت شدهاند. در سال 2015، اولین روتکیت تجاری UEFI همراه با سورسکدهای آن شناسایی شد. منشاء این روتکیت، کدهایی بود که توسط Hacking Team منتشر شدند؛ بهطوری که به هکرها اجازه داد تا به راحتی نسخههای سفارشی شده و مقاوم در برابر آنتیویروسها را طراحی کنند. به احتمال بسیار زیاد، در سال 2016 شاهد کدهای تقلیدی و ابزارهای مشابهی از این روتکیت خواهیم بود. در مجموع در این سال، شاهد مؤلفههای سیستمی خواهیم بود که خود را تبدیل به اجزای سیستمعامل میکنند و به هکرها این توانایی را میدهند تا حملات خود را، با استفاده از آنها، پیادهسازی کنند؛ در نتیجه برای در امان ماندن از چنین حملاتی، بهتر است از فناوریهایی همچون iKGT (سرنام Intel’s Kernel Guard Technology) و Intel Guard Bios استفاده کنید.

کابوس شبانه باجافزارها ادامه خواهد داشت

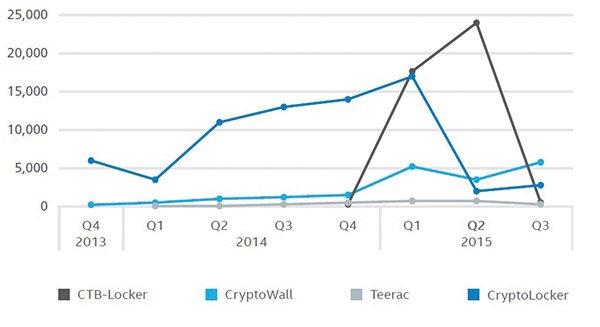

انتظار داریم، در سال آینده میلادی، گسترش موفقیتآمیز باجافزارها، وارد فازهای جدیدی شود. یک باجافزار نسبت به دیگر تهدیدات سنتی بانکداری دو مزیت عمده دارد. اول آنکه کسب درآمد در آن مستقیم است و دوم آنکه هزینه نسبتا کمی به قربانی تحمیل میکند؛ بهطور معمول، قربانیان حملات باجافزاری برای ارائه گزارش به مجریان قانون، تمایل چندانی ندارند؛ در نتیجه انتظار داریم در سال آینده میلادی باجافزارها در میدان تروجانهای بانکی حضور فعالی داشته باشند؛ همین موضوع باعث میشود که باجافزارها به پلتفرمهای دیگر نیز وارد شوند. تلاش ضعیف برای وارد کردن باجافزارها به دستگاههای همراه (Simplelocker) و لینوکس (Ransom.Linux.Cryptor, Trojan-Ransom.FreeBSD.Crypto) نشان از این تفکر جدید دارد، اما شاید مطلوبترین سکو برای باجافزارها، پلتفرم OS X باشد.

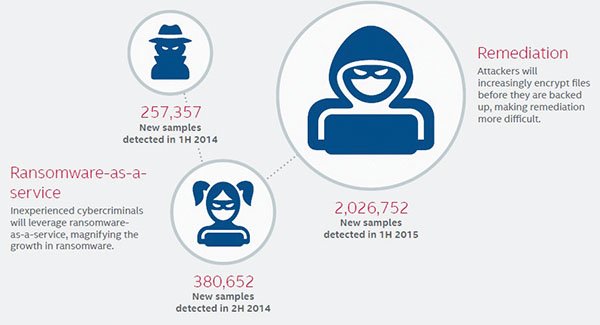

رشد باجافزارها بهگونه ای است که مک آفی از آن به عنوان باجافزار به عنوان سرویس یاد کرده است.

این احتمال وجود دارد که هکرها با این راهکار، در صدد شکستن قیمت مک باشند ( شکل 2)؛ اما حوزه دیگری که در دراز مدت هدف باجافزارها قرار خواهد گرفت، اینترنت اشیا است. چقدر حاضر هستید برای دسترسی مجدد به تلویزیون برنامهریزی شده، یخچال فریز هوشمند یا ماشین خود پول، پرداخت کنید؟ برآوردها نشان میدهند در سال جاری میلادی، این احتمال وجود دارد که اگر مصرفکنندگان دستگاههای هوشمند نسبت به هشدارهای امنیتی بی توجه باشند، حداقل یکبار در معرض این تهدید قرار گیرند. باجافزارها در سال آینده میلادی، بهطرز وحشتناکی رشد پیدا میکنند و باقی خواهند ماند؛ بهطوری که زمینهساز پدید آمدن روشهای پرداخت ناشناس و شبکههای ناشناس خواهند بود ( شکل3). گزارشها نشان میدهند، رشد باجافزارها بهطرز نگرانکنندهای رو به افزایش است؛ بهطوری که در نیمه اول سال 2014 میلادی، شرکتهای امنیتی 257.357 نمونه از این تهدیدات را شناسایی کردند. این آمار در نیمه اول سال 2015 میلادی به رقم 2.026.752 مورد رسیده بود؛ به عبارت دیگر در مدت زمان یکسال، یک روند صعودی تقریبا 8 برابری را تجربه کردهاند.

نمونه جدیدی از خانواده باجافزارهای سرشناس

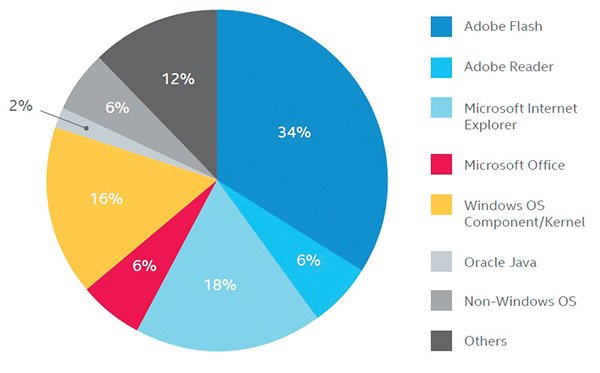

آسیبپذیریها

آسیبپذیریهای برنامههای کاربردی، یک مشکل مداوم برای توسعهدهندگان نرمافزار و مشتریان آنها به شمار میرود. ادوبی فلش شاید یکی از شناخته شدهترین محصولاتی است که بهطور مداوم در معرض تهدید قرار دارد؛ بهطوری که نزدیک به یک سوم حملات روز صفر شرکتها در سالهای 2014 و 2015 بر پایه آسیبپذیریهای فلش بوده است. هر چند ادوبی بهطور مرتب و سریع، برای فلش، وصلههای لازم را ارائه میکند؛ اما پیشبینیها مبنی بر این است که این حملات در آینده شرکتها را در معرض تهدید بیشتری قرار خواهند داد؛ هر چند کارشناسان HTML5 را به عنوان جایگزین برای فلش ادوبی پیشنهاد دادهاند؛ اما این روند مهاجرت با کندی همراه خواهد بود. کند بودن روند مهاجرت، باعث میشود که این مدل از حملات در سال آینده میلادی همچنان وجود داشته باشند ( شکل 4).

اکسپلویتهای ادوبی و اینترنت اکسپلورر همچنان در صدر قرار دارند.

هر چند آسیبپذیریهای اینترنت اکسپلورر نسبت به سالهای قبل کمتر شده است، اما همچنان شاهد عرضه وصلههایی برای این مرورگر هستیم. مایکروسافت برای حل مشکل اینترنت اکسپلورر ویژگی های دفاعی متعددی (enhanced protected mode virtual table guard, control flow guard, isolated heap,memory protection و...) را اضافه کرده است. اما بدون شک هکرها راهکارهایی را برای دور زدن این ویژگیهای امنیتی، ابداع خواهند کرد.

وضعیت مرورگر جدید مایکروسافت، اچ چطور است؟ مرورگری که همراه با ویندوز 10 در اختیار کاربران قرار گرفته است. با گسترش سطح حملات ( به دلیل پشتیبانی از فناوریهای جدید وب) و در مقابل بهکارگیری زیرساختهای بنیادی ( از قبیل Memory Garbage Collector) ما پیشبینی میکنیم مبارزه جدیدی در سال جدید به وجود خواهد آمد. آیا اچ آسیبپذیرتر از اینترنت اکسپلورر خواهد بود؟ ما انتظار داریم آسیبپذیریهای اچ، خیلی زود شناسایی شوند؛ اما بهرهبرداری از آنها به سختی امکانپذیر خواهد بود.

اکسپلویتهای جاوا، PDF و آفیس، در سالهای اخیر به شدت کاهش پیدا کردهاند. در دو سال گذشته ما در جاوا تنها یک مورد حمله روز صفر را مشاهده کردهایم. پیشرفتهای امنیتی در سالهای اخیر، به ویژه در Java Runtime Environment، باعث شده است آسیبپذیری این محصولات کاهش پیدا کند.

حملات روز صفر آفیس، در چند سال گذشته، آمار بالایی نداشتهاند؛ با این حال این نوع حملات در محیطهای محاسباتی سازمانی، خطرناک خواهند بود. در کنفرانس Black Hat 2015 مکآفی نتیجه تحقیقات خود را روی امنیت Object Linking and Embedding (OLE) نشان داد. OLE یکی از ویژگیهای مهم آفیس به شمار میرود که مورد استفاده بسیاری از کاربران قرار دارد. پیشبینی میشود که هکرها OLE را همچنان به عنوان هدف حملات خود انتخاب کنند. روشهای محافظتی و شناسایی که برای آسیبپذیریهای آفیس در نظر گرفته شدهاند، آنچنان که باید توانایی ایستادگی در برابر هکرها را ندارند. در نتیجه ما پیشبینی میکنیم در سال 2016 شاهد حملاتی بر پایه آفیس باشیم؛ به ویژه در انتظار شناسایی اکسپلویتهای جدیدی هستیم که بر اساس آسیبپذیریهای جدید ویندوز عمل میکنند. بهطور فزاینده سه گروه دیگر در معرض تهدید قرار خواهند گرفت، سیستمهای نهفته (Embedded)، اینترنت اشیا و زیرساختهای نرمافزاری از جمله اهدافی خواهند بود که در سال آینده تهدیدات پیشرفته و حملات روز صفر آنها را نشانه خواهند رفت. اسمارتفونهای محبوب، گونههای مختلف یونیکس، سیستمهای ویژه اینترنت اشیا ( Tizen، Project Brillo) و هر مؤلفه و کتابخانه زیرساختی ( Glibc، OpenSSL) از جمله این اهداف هستند. ابزارها و چارچوبهای منبع باز، آنگونه که انتظار میرود، ایمن نیستند. با نگاه کردن به حملات روز صفر، که در دو سال گذشته رخ دادهاند، مشاهده میکنیم که بسیاری از نرمافزارهای منبع باز و OpenSSL وصلههایی را در این زمینه دریافت کردهاند. پیشبینی ما این است که اهداف غیر ویندوزی، بهطرز فزایندهای در سال 2016، مورد علاقه هکرها قرار خواهند گرفت؛ همچنین از این نکته غافل نشویم که زیرساختهای مهم، همیشه مورد توجه مجرمان سایبری قرار دارند. استاکسنت که منجر به خرابیهای فیزیکی شد، و همچنین حمله دیگری که در پس آن آمد، به ما نشان داد که زیرساختهای حیاتی در خطر هستند. در سال 2016 رشد آسیبپذیریهای موجود در زیرساختهای حیاتی، بهطرز محسوسی افزایش پیدا خواهد کرد.

سیستمهای پرداختی

خرید کردن نسبت به سالهای قبل بسیار ساده شده است. تنها چیزی که برای خرید کردن به آن احتیاج دارید جیبی پر از پول است؛ اما امروزه، روشهای پرداختی پیشنهادی بهطور فزایندهای افزایش پیدا کردهاند. بیتکوینها، ApplePay، کارتهای اعتباری، کارتهای نقدی و سرویسهای آنلاین، از جمله این روشها به شمار میروند؛ اما با توجه به اطلاعات ویکیپدیا، در حال حاضر بیش از 740 ارز رمزنگاری شده وجود دارد. در بخش دیگری، ویکیپدیا میگوید بیش از 60 سرویس پرداخت آنلاین وجود دارد؛ به دلیل اینکه بسیاری از تراکنشهای دیجیتال، با استفاده از کارتهای اعتباری و کارتهای نقدی، انجام میشود. تمرکز ما روی رخنههایی است که در این مکانیزمها وجود دارد. هکرها از روشهای ابداعی خاصی در ارتباط با کارتهای اعتباری و کارتهای نقدی استفاده میکنند. اما نکته مهمی که ذهن ما را به خود مشغول کرده، مکانیزم مورد استفاده هکرها است؛ بهطوری که روشهای مورد استفاده آنها، از ده سال گذشته تاکنون تغییر خاصی نداشته است. هکرها به مکانیزمهای پرداختی یا بانکهای اطلاعاتی که دادهها اعتباری را در خود نگهداری میکنند، حمله میکنند. زمانیکه آنها دادههای اعتباری را به دست آورند، در سریعترین زمان ممکن این دادهها را به فروش خواهند رساند. با توجه به تنوع روشهای پرداخت، باز هم بسیاری از آنها بر پایه مکانیزم نام کاربری و گذرواژه، برای اعتبارسنجی استفاده میکنند. سرقت اعتبار، به مجرمان سایبری اجازه میدهد که بهطور مستقیم تبدیل به مصرفکننده شوند. پیشبینی ما این است که در سال 2016، مجرمان سایبری بهطور فزایندهای حملات خود را روی سیستمهای پرداختی و سرقت اعتبار کاربران و فروش آنها متمرکز میسازند. همچنین تصور ما این است که مجرمان سایبری از مکانیزمهای سنتی همچون حملات فیشینگ و ربایندگان کلیدها استفاده کنند، در نتیجه تعداد سیستمهای پرداختی که به آنها دستبرد زده خواهد شد، در سال جاری میلادی، افزایش پیدا خواهد کرد.

حمله از طریق سیستم کارمندان

در سالهای اخیر، حملاتی که پروفایلهای سطح بالا را نشانه رفتهاند، رشد فزایندهای داشتهاند. در سال 2015 سازمانهای بزرگ، آژانسهای دولتی و سایتهای تفریحی حملات بزرگی را تجربه کردند. ما درباره homepageهایی که مورد تهدید قرار گرفتند، صحبتی نمیکنیم! اطلاعات شخصی شامل کارتهای اعتباری، شماره تأمین اجتماعی و آدرس میلیونها کارمند، تنها در یک سال، به سرقت رفت. متأسفانه ما انتظار داریم این روند در سال جاری میلادی ادامه پیدا کند؛ اگر سازمانها از سیاستها و جدیدترین فناوریها استفاده نکنند، راه برای هکرها بسیار ساده است. در چنین سازمانهایی، اگر هکری تصمیم بگیرد دادهای را به سرقت ببرد، اینکار را به سادهترین شکل ممکن انجام خواهد داد؛ اما اکنون کارمندان سازمانها خود در معرض تهدید قرار دارند. اگر هکرها واقعا به دادههای یک سازمان نیاز داشته باشند و نتوانند از میان سدهای دفاعی یک سازمان عبور کنند و خود را به مراکز داده برسانند؛ در نتیجه به سراغ کارمندان خواهند رفت. هکرها سعی میکنند به سیستمهای خانگی کارمندان نفوذ کنند تا اطلاعات هویتی آنها را به سرقت ببرند و از آنها برای ورود به سازمان استفاده کنند. این شیوه ورود به سازمانها جدید نیست و قدمت آن به سال 2009 میلادی باز میگردد. تحقیقات نشان میدهند این مدل از حملات در سال آینده میلادی ادامه پیدا خواهد کرد و ما در سال 2016 حداقل یک مورد از این مدل حملات را مشاهده خواهیم کرد. کارمندان بهتر است به دقت مراقب لپتاپ و اسمارتفونهای آندرویدی خود باشند و از اینترنت عمومی، در مکانهایی همچون کافیشاپها، استفاده نکنند. امروزه بسیاری از سازمانها از VPN ، برای برقراری یک ارتباط ایمن مابین سیستم کاری کارمند و اداره مطبوعشان، استفاده میکنند. این راهکار یک مکانیزم خوب به شمار میرود. در سال آینده میلادی شاهد آن خواهیم بود که بسیاری از سازمانها، کارمندانشان را مجبور خواهند کرد که در منازلشان از سیستمهای امنیتی نیز استفاده کنند؛ بهطوری که از آنها در برابر تهدیداتی که از سمت شبکههای اجتماعی و فیشینگ صورت میگیرد، مصون بمانند.

سرویسهای کلاود

این روزها سرویسهای ابری کلاودمحور تجاری در همه جا وجود دارند. ارائه سرویسهای ذخیرهسازی مقرون به صرفه و دسترسی آسان در هر مکان برای هر کاربری، ویژگی شاخص سرویسهای کلاود به شمار میرود. به کارگیری این سرویسها در محیطهای کسب و کار، در مقیاس جهانی، بهطرز فزایندهای افزایش پیدا کرده است؛ اما در مقابل سطح محرمانگی و به اشتراکگذاری دادهها روی این سرویسها و پلتفرمها، هشدار دهنده است. استراتژی کسب و کارها، دادههای مالی، دادههای کارمندان و بسیاری دیگر از اینگونه اطلاعات اکنون روی سرویسهای ابری ذخیرهسازی میشود؛ به دلیل اینکه این سرویسها عمدتا دادههای حساس و محرمانه را در خود جای میدهند، طبیعی است مجرمان سایبری، رقبا و آژانسهای دولتی آرزوی دسترسی به اطلاعات قرار گرفته روی این سرویسها را دارند. به تازگی هکرها موفق شدهاند به سیستمهای کامپیوتری یکی از این سرویسهای بزرگ نفوذ کنند و اطلاعات محرمانه روی این سرویس را که در ارتباط با معاملات تجاری بودند، به سرقت ببرند و با استفاده از آنها، معاملات غیرقانونی سهام انجام بدهند و میلیونها دلار سود غیر قانونی به جیب بزنند. ما پیشبینی میکنیم این مدل از حملات، از طرف گروههای مختلفی همچون مجرمان سایبری، رقبای تجاری و گروههای رقیب، پلتفرمهای ابری را تحت الشعاع خود قرار دهد؛ بهطوری که از این اطلاعات محرمانه برای سود مالی، برتری استراتژیک یا مزایای رقابتی استفاده شود.

پوشیدنیها

در دو سال گذشته شاهد رشد فزاینده اینترنت اشیا بودهایم. زمانیکه اینترنت اشیا جنبش خود را آغاز کرد، تمرکز اصلی آن در ارتباط با هوشمندسازی در قالب محاسبات نهفته و ارتباطات بیسیم بود. فناوریهایی همچون تلویزیونهای هوشمند و دستگاههای متصل خانگی به سرعت وعدههای بزرگی دادند. همین موضوع باعث شد تا شاهد رشد سریع دستگاهای پوشیدنی نظیر، ردیابهای حرکتی، ساعتهای هوشمند و دیگر وسایل قابل حمل باشیم؛ در حالی که این روزها محصولات پوشیدنی اپل کانون توجه قرار دارند، اما شرکتهای بسیار دیگری در این زمینه فعالیت میکنند. برآوردهای ABI Research نشان میدهند که این شرکتها تا سال 2019 میلادی چیزی بیش از 780 میلیون دستگاه پوشیدنی را عرضه خواهند کرد. بهطوری که از هر ده نفر، حداقل یک نفر از یک محصول پوشیدنی استفاده خواهد کرد؛ اما اگر لایسنس ساخت دستگاههای پوشیدنی به کشورهای مختلف اعطا شود، این رقم به یک نفر از چهار نفر تقلیل پیدا خواهد کرد. از دید یک هکر، این رشد به معنای یک منطقه بکر و شلوغ خواهد بود، تا دستگاههای پوشیدنی را مورد حمله قرار دهد؛ اگرچه در ظاهر، شکستن قفل ورود به دستگاههای پوشیدنی ارزش فوری و چندانی برای هکرها نخواهد داشت، اما ارزش واقعی زمانی محسوس میشود که این دستگاههای پوشیدنی به اسمارتفونها متصل شده باشند. بسیاری از پوشیدنیها، حجم بالایی از دادههای ساده را جمعآوری میکنند و سپس این دادهها را برای پردازش به یک تبلت یا اسمارتفون ارسال خواهند کرد. بیشتر این دستگاهها از فناوری Bluetooth LE (کم مصرف) استفاده میکنند که نقصهای امنیتی زیادی دارد. بلوتوث باعث به وجود آوردن یک ارتباط ضعیف میشود. کدهای برنامهنویسی ضعیف پوشیدنی یک در پشتی روی اسمارتفون شما به وجود میآورد. ما شک داریم که یک اسمارتفون بهطور کامل توسط یک دستگاه پوشیدنی، در معرض خطر قرار گیرد؛ اما انتظار داریم در 12 تا 18 ماه آینده شاهد حملاتی باشیم که دادههای با ارزش را به سرقت خواهند برد. حملاتی که عمدتا فیشینگ خواهند بود. دادههای GPS از جمله کاندیداها به شمار میروند.

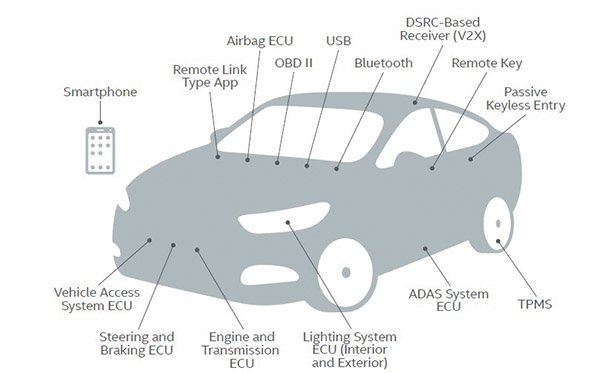

در حالیکه مصرفکنندگان تمایل به کنترل این بخشهای ماشینها دارند، در مقابل هکرها هم به این قسمتها علاقهمند هستند.

ماشینهای خودران

بسیاری از کارشناسان بر این باورند که در سال آینده میلادی، سیستم ماشینهای خودران با سرعت و رشد فزایندهای مورد حمله هکری قرار خواهند گرفت؛ زیرا سختافزار مورد استفاده در ماشینها، بر مبنای اصول بنیادی امنیت طراحی نشدهاند. ماشینهای خودران برای پیشگیری از بروز چنین حملاتی، نیازمند دفاع چند لایه برای کم کردن حملات هکری و کاهش تأثیرات آنها دارند. ترکیب ماشینهای خودران با مکانیزمهای ضعیف امنیتی و بزرگراههای هوشمند، باعث خواهد شد تا مسافران این وسایل نقلیه در سال 2017 میلادی جان خود را از دست بدهند؛ بنابر گزارش بیزنس اینسایدر تا سال 2020 در جادهها نزدیک به 220 میلیون ماشین خودران تردد خواهند کرد. گزارش مکنزی نشان میدهد، نزدیک به 12 درصد از این ماشینها در سال 2016 میلادی، به اینترنت متصل خواهند بود؛ گزارشها همچنین نشان میدهد مصرفکنندگان این وسایل نقلیه انتظار دارند به بخشهای مختلف ماشین دسترسی داشته و به قابلیتهای راه دور همچون اتصال به شبکههای اجتماعی از درون ماشین نیز دسترسی داشته باشند (شکل 5)؛ همه این ویژگیها نیازمند نرمافزارها و سختافزارهایی هستند که در ماشین نصب شده و به سیستمهای خارجی متصل شده باشد. این تجهیزات باید به گونهای به سیستمهای خارجی متصل شوند که امکان انجام کارهای ناخواسته یا غیر مجاز را، که امنیت مسافران را به خطر میاندازد، مسدود کنند. همین موضوع باعث میشود که تهدیدات در کمین ماشینها باشند. این حملات در ارتباط با حریم خصوصی مالک ماشین همچون شنود مکالمات و مکان که با استفاده از میکروفون ماشین و موقعیتیاب انجام میشود یا حتی ضبط ویدیو با استفاده از دوربین ماشین باشد. پیشبینی ما این است که سال 2016، سرآغاز حمله به این وسایل خودران خواهد بود.

زنگ خطر برای دستگاههای هوشمند به صدا در آمده است

سال 2015 میلادی یک سال رویایی برای هکرها و یک سال پرکابوس برای مصرفکنندگان و شرکتها بود. در این سال دستگاههای نظارتی اینترنت اشیا ویژه کودکان، ماشینهای متصل به شبکه و تلویزیونهای هوشمند، به راحتی قربانی هکرها شدند. با آنکه کاربران با مخاطرات فزاینده امنیتی دستگاها و برنامههای کاربردی متصل به اینترنت آشنایی داشتند؛ اما باز هم به دلیل منافع عمومی ترجیح دادند که روزانه از این دستگاهها استفاده کنند. برآوردها نشان میدهد، نرخ رشد ترکیبی دستگاههای هوشمند خانگی در پنج سال آینده به رقم 67 درصد خواهد رسید؛ بهطوری که انتظار میرود تا سال 2019 میلادی، نزدیک به دو میلیارد از این دستگاهها مورد استفاده کاربران قرار بگیرد. در این بین اسمارتفونها و تبلتها نسبت به دیگر دستگاهها از رشد سریعتری برخوردار خواهند بود؛ هر چند به دلیل تنوع سیستمعاملها و نبود مقررات برای این دستگاههای هوشمند، باز هم هیچگونه نشانهای از یک حمله در مقیاس گسترده و سنگین مشاهده نشده است؛ اما انتظار میرود، شبکههای بلوتوث و وایفای در برقراری ارتباط دستگاهها، نقایصی را به وجود آورند؛ در نتیجه وظیفه سنگینی بر عهده کارشناسان امنیتی خواهد بود که این ارتباطات را بررسی کنند. همچنین این احتمال وجود دارد که دستگاههای هوشمند، متحمل شکستهای فیزیکی در این زمینه شوند. هرچه تعداد هواپیماهای بدون سرنشین در فضای عمومی بیشتر شود، تعداد بیشتری از آنها در زمینه خدمترسانی در مراقبتهای بهداشتی مورد استفاده قرار خواهند گرفت؛ همین موضوع باعث میشود دستگاههای بیشتری برای انجام فعالیتهای خود، به ارتباطات اینترنتی تکیه کنند. به احتمال زیاد ما در آینده شاهد یک حادثه مربوط به نقص فنی، یک هک یا سوء استفاده از مکالمات، به دلیل عدم وجود مقررات در زمینه تولید و به کارگیری، خواهیم بود.

رشد بدافزارها در بعضی از کشورها روند صعودی خواهد داشت

در میان کشورهای مختلف جهان، چین تا پایان سال جاری میلادی شاهد بیشترین تعداد بدافزارها خواهد بود. حملاتی که سیستمهای پرداختی موبایل در این کشور را مورد هجوم قرار خواهند داد. گزارشها نشان میدهند، از هر چهار برنامه کاربردی مورد استفاده در چین، سه مورد بدافزار است. گوگل، در طرف دیگر قرار دارد. گزارشها نشان میدهند، کمتر از یک درصد برنامههای شناسایی شده آندروید، یک خطر بالقوه هستند؛ بنابر گزارشهای تولید شده توسط ترند میکرو، این تمایز نشان میدهد که 13 درصد برنامههایی که در بازارهای چینی پیدا میشوند، بدافزار هستند؛ در حالی که این رقم برای برنامههای موجود در گوگل پلی تنها 0.16 درصد است. بدافزارهای موبایلی همچنان به آلوده کردن کاربران، به ویژه در چین، ادامه خواهند داد. برنامههایی که از طریق پلتفرمهای بخش سوم و کانالهایی که برنامههای رایگان را ارائه میکنند دانلود میشوند.

بهطور مثال، گوگل پلی در کشور چین در دسترس است، اما 21 میلیون نفر از جمعیت تقریبی 800 میلیونی کاربران موبایلی چینی، به این فروشگاه مراجعه میکنند. با توجه به این رفتار کاربران، هیچگونه نشانهای از متوقف شدن روند بدافزارهای موبایل در این بازار، تا پایان سال 2016، مشاهده نخواهد شد؛ اما این روند در کشورهای دیگر، که کاربرانشان معمولا به فروشگاههای معتبر و قانونی مراجعه میکنند، بسیار کمتر خواهد بود؛ با این حال، با توجه به معرفی نسل بعدی سیستم پرداخت تلفنهای همراه، علاقه بازیگران تهدید برای آزمایش دنیای واقعی و سرقت اطلاعات از فناوریهای پردازشی پرداختی جدید همچون کارتهای پرداختی EMV، کارتهای اعتباری بدون تماس RFID و کیفهای پول ارائه شده از سوی گوگل و اپل، افزایش پیدا خواهد کرد. در سال 2016، بهبود امنیت در این روشهای پرداختی، جنایتکاران آنلاین را به چالش خواهد کشید.

==============================

شاید به این مقالات هم علاقمند باشید:

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟