هکرها، اسکیمای مورد استفاده خود را با توسعه باجافزارهای مخرب رمزنگار، بهبود بخشیدهاند. در شیوه جدید هکرها، به جای آنکه صفحه کلید یا کامپیوتر قربانی را با استفاده از یک فرآیند ساده قفل کنند، از نرمافزارهای رمزنگاری مخربی استفاده میکنند که در آن فایلها را با استفاده از یک کلید خصوصی ویژه، رمزنگاری میکنند. کلید خصوصی بازگشایی فایلهای رمزنگاری شده، تنها در اختیار مهاجم قرار دارد.

این روزها باجافزارها، تنها دستگاههای دسکتاپ یا لپتاپها را مورد حمله قرار نمیدهند؛ آنها اسمارتفونهای کاربران را نیز نشانه رفتهاند. نزدیک به یک هفته پیش، در خبرها آماده بود که یک قطعه باجافزاری به ظاهر سالم، توانست مخاطرات زیادی را برای دارندگان دستگاههای اندروید به وجود آورد. این برنامه به هکرها اجازه میداد تا تلفنهمراه کاربر را مورد حمله قرار داده و پینکد آنها را تغییر دهد؛ در ادامه، کاربر برای دسترسی به اسمارتفون خود باید 500 دلار پرداخت میکرد. طراحی این بدافزار، به گونهای بود که به راحتی کاربرانی که در منطقه تحت پوشش اپراتور قرار داشتند را مورد حمله قرار میداد. نزدیک به یک سال، پیش پلیس فدرال آمریکا هشدار داد، اشکال جدیدی از بدافزارها در حال گسترش هستند. کسب و کارها، آژانسهای دولتی، مؤسسات آموزشی، کاربران عادی و حتی عوامل اجرایی قانون از قربانیان باجافزارها به شمار میروند. این بدافزار به سه شیوه مرسوم به قربانیان خود حمله میکند:

1. از طریق یک ایمیل مخرب

2. از طریق یک سایت مخرب

3. در صورتی که سیستم کاربر توسط بدافزارهای موسوم به درپشتی BackDoor آلوده شده باشد، هکرها این توانایی را دارند تا با استفاده از این درپشتی، بهطور مستقیم به سیستم کاربر وارد شوند.

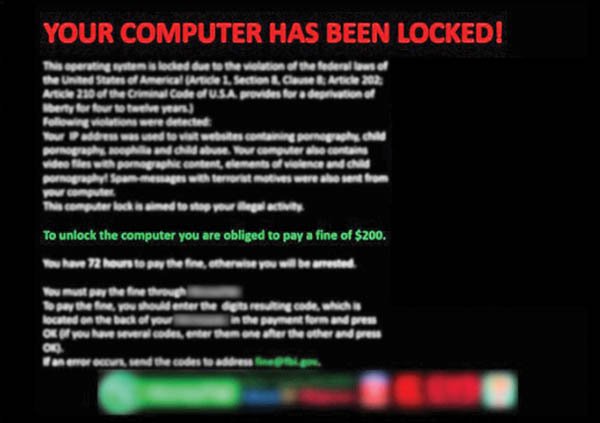

تجارت باجافزارها بهطرز وحشتناکی رو به افزایش است

اما سؤال اصلی این است که باجافزارها چگونه میتوانند سودآور باشند؟ به اشکال بسیار زیاد. در گزارشی که سیمانتک در سال 2012 منتشر کرد، اقدام به ردیابی یک باجافزار معروف کرد. در این پروژه تحقیقاتی، سیمانتک امکان دسترسی به یک سرور فرمان و کنترل را به دست آورد. این سرور توسط بدافزار CryptoDefense مورد استفاده قرار میگرفت. نگاه اجمالی به الگویی که هکرها بر پایه آن کار میکردند، نشان داد هکرها برای دریافت باجها بهطرز وحشتناک و سنگینی، از دو آدرس بیتکوین استفاده کردهاند. تنها در یک روز نزدیک به 5700 کامپیوتر با این بدافزار آلوده شدند که به نظر میرسد 3 درصد از این قربانیان نقش یک انتقال دهنده را بر عهده داشتهاند. در مجموع، هر قربانی نزدیک به 200 دلار را برای آزادسازی خود پرداخت کرده بود. سیمانتک تخمین زد که هکرها در مجموع در یک روز نزدیک به 34 هزار دلار، با استفاده از این بدافزار، کسب درآمد کردند. آمارها نشان دادند هکرها در مدت زمان یک ماه، نزدیک به 394 هزار دلار از این بدافزار منفعت بردند. این آمارها بر اساس دادههایی بود که سیمانتک از یک سرور فرمان و دو آدرس بیتکوین به دست آورده بود؛ اما به احتمال زیاد هکرها از آدرسهای بیتکوین دیگری برای عملیات خود استفاده کردهاند. تحقیقات اخیر سیمانتک نشان میدهد که هر ساله در جهان نزدیک به پنج میلیون نفر قربانی باجافزارها میشوند. هر چند هکرها برای آزادسازی کامپیوترها، مبالغی را از کاربران مطالبه میکنند، اما هیچگونه ضمانتی وجود ندارد که کاربران بعد از پرداخت این مبلغ بتوانند به دادههای خود دسترسی داشته باشند. سیمانتک اعلام میکند در بیشتر موارد، قربانیان باید برای همیشه با دادههای خود خداحافظی کنند. باجافزارها از زمانیکه اولین بار، در خلال سالهای 2005 تا 2009 میلادی، در اروپای شرقی و روسیه مشاهده شدند، راه طولانی را پشت سر نهادهاند. امروزه بسیاری از باجافزارها، توسط مجرمان بزرگ سازماندهی و کنترل میشوند، بهطوری که با استفاده از روشهای کاملاً عادی و به دور از هرگونه فعالیت مشکوکی، اقدام به جمعآوری پول از قربانیان خود میکنند. در روزهای اولیه، روشهای پرداخت آنلاین نسبت به زمان حاضر آنچنان محبوب نبودند؛ بهطوری که به قربانیان ساکن در اروپا و ایالات متحده دستور داده میشد، مبلغ درخواستی را از طریق پیامهای کوتاه، پرداخت کنند یا با شماره تلفن مشخصی تماس بگیرند و نرخ حق بیمه هکر را پرداخت کنند؛ اما اکنون که روشهای پرداخت آنلاین رشد و توسعه پیدا کردهاند، و به ویژه بیتکوینها محبوب شدهاند، باجافزارها سیستم مرکزی خود را بر پایه آن قرار دادهاند؛ اما سؤال این است که به چه دلیل بیتکوین یکی از محبوبیتترین روشهای پرداختی، نزد هکرها بهشمار میرود؟ جواب در قدرت بالای پنهانسازی اخاذی قرار دارد. مکانیزم بیتکوین به گونهای است که توانایی ناشناس کردن تراکنشها را داشته و در نتیجه، امکان ردیابی هرگونه معاملهای را غیرممکن میکند. شکل دو، پیغام نشان داده شده از سوی باجافزارها را نشان میدهد.

تکامل باجافزارها

با توجه به پیشرفتهای به وجود آمده در دنیای فناوری، امروزه باجافزارها به راحتی در کشورهایی همچون ایالات متحده و اروپا گسترش مییابند. در شیوههای جدید باجافزارها، خود را در قالب آژانسهای قانونی محلی نشان میدهند. Reveton یکی از معروفترین حملات باجافزاری است که بهطور مستقیم، به قربانیان ساکن ایالات متحده اعلام میکرد، ماشین آنها به بدافزارهای مخربی آلوده شده است و بر همین اساس، کامپیوتر آنها توسط پلیس فدرال آمریکا و وزارت دادگستری قفل شده است. در صورتیکه قربانیان مبلغ درخواستی را در قالب بیتکوین، به آدرس مشخص شده واریز نکنند، دولت اجازه دسترسی به کامپیوترشان را نخواهد داد. قربانیان 72 ساعت فرصت دارند تا مبلغی را که کمتر از 500 دلار است، به حساب مشخص شده واریز کنند. کاربران در خصوص هرگونه سؤال احتمالی میتوانند با آدرس [email protected] مکاتبه کنند؛ اگر قربانیان نسبت به این پیام بی توجه باشند و مبلغ پرداختی را واریز ننمایند، بازداشت خواهند شد؛ با اینحال، به دلیل اینکه اسکیمای مورد استفاده کمی غیرمحتمل به نظر میرسید و بسیاری از قربانیان، از واریز چنین پرداختی سر باز میزدند، باجافزار به آنها اعلام میکرد که برای اطلاع از نحوه آلوده شدن خود به سایتی که در این ارتباط در نظر گرفته شده است، مراجعه کنند. گزارشهای سیمانتک نشان میدهد که نزدیک به 500 هزار نفر در کمتر از 18 روز، روی انواع مختلفی از بدافزارهای تبلیغاتی که در سایت مذکور قرار داشت، کلیک کردند.

در آگوست 2013 میلادی، دنیای باجافزارها یکی از قدرتمندترین باجافزارهای عرضه شده را تجربه کرد. هنوز هم هیچ رقیبی برای CryptoLocker پیدا نشده است. این باجافزار از مکانیزم کلیدهای عمومی و خصوصی، برای قفل کردن و باز کردن فایلهای قربانیان استفاده میکرد. این باجافزار توسط هکری به نام اسلاویک (Slavik) طراحی و ساخته شد، این همان هکری است که پیش از آن توانسته بود بدافزار قدرتمند بانکی زئوس (Zeus) را طراحی کند.

CryptoLocker در ابتدا از طریق باتنت تروجان بانکی Gameover Zeus توزیع میشد. هکرها، در ابتدا سیستم قربانی را به تروجان Gameover Zeus برای سرقت دادههای مربوط به حساب بانکیش، آلوده میکردند؛ اما اگر این بدافزار توانایی انجام وظیفه خود را نداشت، اقدام به نصب درپشتی Zeus میکردند. این بدافزار به سادگی، توانایی اخاذی از قربانی را داشت. در ادامه نسخههایی از CryptoLocker از طریق یک ایمیل که به نظر میرسید از طریق UPS یا FedEx ارسال شده است، پخش میشد. در این ایمیل، به قربانیان هشدار داده میشد که اگر ظرف مدت 4 روز مبلغ درخواستی را پرداخت نکنند، شمارش معکوس برای آنها آغاز میشود؛ بعد از گذشت این تاریخ، قفل ویژه باز کردن فایلها غیر فعال شده و هیچ فردی توانایی بازگشایی فایلها را نخواهد داشت. تنها در مدت زمان شش ماه، از سپتامبر 2013 میلادی تا می 2014 میلادی، بیش از یک میلیون نفر قربانی باجافزار CryptoLocker شدند. این حمله کاملا مؤثر بود، بهطوری که نزدیک به 1.3 درصد قربانیان، باجافزار مربوطه را پرداخت کردند. FBI تخمین زد این باجافزار سال گذشته میلادی، توانست نزدیک به 24 میلیون دلار از قربانیان خود کلاهبرداری کند؛ اما داستان به همین جا ختم نمیشود، بهطوری که افراد و نهادهای مختلفی، قربانی این باجافزار شدند که البته در نوع خود جالب بود؛ بهطور مثال، دپارتمان پلیس واقع در سوانسی ماساچوست تصمیم گرفت، به جای آنکه اقدام به شکستن قفل مربوطه کند، مبلغ باجافزار را در قالب دو بیتکوین به ارزش 1500 دلار پرداخت کند. گرگوری رایان، افسر پلیس، در مصاحبهای که با Herlad News داشت، اعلام کرد، مکانیزیم طراحی این ویروس به قدری پیچیده و موفقیتآمیز بود که شما در زمان خرید بیتکوینها، هیچگونه مشکلی نداشتید. در ژوئن 2014 میلادی، FBI توانست سرور کنترل و فرمانی که باتنت GameoverZeus و CryptoLocker از آن استفاده میکردند، را مصادره کند. در نتیجه، این مصادره شرکت امنیتی FireEye توانست ابزاری تحت عنوان DecryptCryptoLocker را برای قفلگشایی کامپیوتر قربانیان طراحی کند. قربانیان این توانایی را داشتند تا فایلهای قفل شده خود را، روی سایت FireEye آپلود و کلید خصوصی ویژه رمزگشایی را دریافت کنند. FireEye تنها شرکتی بود که موفق شد، به یکسری از کلیدهای رمزنگاری که توسط هکرها به سرقت رفته بود، دسترسی پیدا کند.

شکل 1: در پیغام باجافزار به قربانی اعلام میشود، سیستم او هک شده است و 72 ساعت فرصت دارد تا مبلغ پرداختی را برای آزادسازی سیستم خود پرداخت کند، در غیر این صورت برای همیشه فایلهای خود را از دست خواهد داد.

قبل از آنکه خطر CryptoLocker بهطور کامل برداشته شود، این بدافزار توانسته بود ابزارهای موردنیاز خود را منتشر کند؛ از جمله این ابزارها CryptoDefense بود. این ابزار وظیفه داشت باجهایی که از قربانیان به دست آمده بود را جمعآوری کند. اگر قربانیان به پیام ارسال شده اهمیت نمیدادند و چهار روز زمان آنها سپری میشد، ابزار بهطور خودکار، این رقم را به دو برابر افزایش میداد؛ همچنین برای آنکه تراکنشها کاملا مخفی بماند و امکان ردیابی آنها وجود نداشته باشد، این بدافزار از یک شبکه غیرقانونی استفاده میکند. (این شبکه ابزاری است که برای رمزنگاری و ناشناس ماندن مورد استفاده قرار میگیرد). هکرها در ادامه به کاربر آموزش میدادند که چگونه باید کلاینت این شبکه را دانلود و آنرا نصب کنند؛ اما در این مرحله، هکرها متحمل اشتباه بزرگی شدند. هکرها به جای آنکه کلیدهای رمزگشایی را بعد از پرداخت باج مربوطه، در اختیار قربانی قرار دهند، از همان ابتدا کلیدهای رمزگشایی فایلهای قربانی را، با استفاده از توابع ویندوز، روی خود سیستم قربانی ذخیره کردند. سیمانتک در گزارش خود آورده است که مکانیزم رمزنگاری مورد استفاده توسط هکرها، ضعیف بوده و امکان گریز از آن میسر است.

تنها یک مغز متفکر در پشت داستان قرار دارد

کسب و کار باجافزارها این روزها بسیار حرفهای شده است؛ بهطور مثال، در سال 2012، سیمانتک نزدیک به 16 گونه مختلف از بدافزارها را شناسایی کرد که هر یک از آنها، توسط باندهای مختلف جنایی برای مقاصد مجرمانه خاصی، در نظر گرفته شده بودند؛ اما خبر جالبی در ارتباط با باجافزارها وجود دارد؛ هر چند هنوز هیچ منبعی بهطور رسمی این خبر را تأیید نکرده است؛ اما تجزیه و تحلیلها نشان میدهد که همه این باجافزارها توسط یک مغز متفکر، که به صورت تمام وقت و با همه تخصصش در زمینه نوشتن باجافزارها در خدمت مشتریانش قرار دارد، انجام میشود.

باجافزارها مراقب اوضاع هستند

به تازگی Fox-IT فهرستی را منتشر کرده است که در آن به سه گونه ارتقا یافته از باجافزارها اشاره کرده است. این دو گونه جدید عبارتند از CryptoWall، CTB-Locker . TorrentLocker. CryptoWall نسخه ارتقا یافته CryptoDefense است که اکنون خطای بحرانی آن برطرف شده است. اکنون به جای آنکه از ماشین قربانی برای تولید کلید استفاده شود، هکرها این کلید را بر مبنای سرور خودشان تولید میکنند. نسخه جدید CryptoWall از الگوی رمزنگاری سیستماتیک AES برای رمزنگاری فایلهای قربانیان استفاده میکنند؛ همچنین، از یک کلید RSA-2048 برای رمزنگاری کلید AES استفاده میکنند. نسخه جدید CryptoWall فرمانهای سرور را روی شبکه غیرقانونی میزبانی میکنند تا فرآیند پنهانسازی و برقراری ارتباط بدافزار با ماشین قربانی، از طریق چندین پروکسی، انجام شود. Crytowall جدید نه فقط توانایی رمزنگاری فایلهای قربانی را دارد؛ بلکه توانایی رمزنگاری درایوهای به اشتراک قرار گرفتهای که به کامپیوتر متصل شدهاند را نیز دارد.

تقاضا برای دریافت چنین بدافزاری از 200 دلار شروع شده و به 5000 دلار نیز میرسد. نویسندگان CryptoWall یک برنامه جانبی را همراه با آن عرضه کردهاند. این برنامه جانبی به مجرمان اجازه میدهد تا از کاهش سود خود در ارتباط با باجافزارهای دیگری که توسط مجرمان دیگر مورد استفاده قرار میگیرد، اطلاع پیدا کنند.

راهکار دفاعی چیست؟

محافظت در برابر باجافزارها به سختی امکانپذیر است؛ به دلیل اینکه آنها بهطور مداوم مکانیزمهای مورد استفاده خود را تغییر میدهند. همین موضوع کار را برای آنتیویروسها سختتر میکند. با اینحال، آنتیویروسها هنوز هم یکی از بهترین روشها برای محافظت در برابر دنیای رام نشدنی باجافزارها به شمار میروند. با اینکه هیچگاه نمیتوانید مخاطرات را بهطور کامل از خود دور کنید؛ اما میتوانید با انجام کارهای سادهای مانند تهیه نسخه پشتیبان منظم از دادهها و ذخیرهسازی آنها در یک مکان امن، به دور از هرگونه ارتباط آنلاینی، این مخاطرات را به حداقل برسانید.

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟