یافتههای سه پژوهشگر امنیتی دانشگاه هنگکنگ به نامهای رونگایی یانگ، وینگ چئونگ لاو و تیانیو لو نشان میدهد، طیف گستردهای از برنامههای محبوب همراه که از سرویس تک مرحلهای SSO سرنام single sign-on استفاده میکنند به شکل کاملا غیر ایمنی استاندارد Oath 2.0 را پیادهسازی میکنند.

OAuth 2.0 یک استاندارد منبعباز برای احرازهویت بوده که به کاربران اجازه میدهد برای ورود به سرویسهای بخش ثالث از همان فرآیند احرازهویتی استفاده کنند که برای ورود به شبکههایی همچون فیسبوک، گوگل (یا حسابهای کاربری شرکت چینی Sina) از آن استفاده کردهاند. این راهکار به کاربران اجازه میدهد بی آنکه به وارد کردن نام کاربری یا گذرواژه نیازی داشته باشند به طور مستقیم به سرویسهای بخش ثالث وارد شوند.

شیوه درست پیادهسازی استاندارد OAuth چیست؟

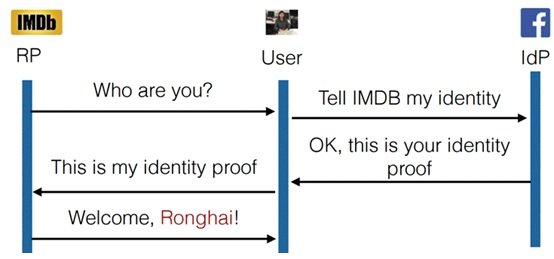

زمانیکه کاربری از استاندارد OAuth برای ورود به یک برنامه کاربردی استفاده میکند، این برنامه از ارائهدهنده شناسه (ID) برای ارتباط با فیسبوک و بررسی این موضوع که آیا جزییات مربوط به احرازهویت معتبر هستند یا خیر استفاده میکند. اگر پارامترها درست بودند در ادامه OAuth یک توکن دسترسی را از فیسبوک دریافت کرده و آنرا برای سرور برنامه کاربردی ارسال میکند. بعد از صدور توکن، سرور برنامه کاربردی اطلاعات مربوط به احرازهویت را از فیسبوک دریافت کرده، آنها را تایید کرده و در ادامه به کاربر اجازه میدهد با استناد به اطلاعات تصدیق هویت شده از سوی فیسبوک به برنامه کاربردی وارد شود.

تعدادی از توسعهدهندگان به شیوه متفاوتی این استاندارد را پیادهسازی کردهاند

این گروه از پژوهشگران اعلام داشتهاند طیف گستردهای از برنامههای کاربردی (آندرویدی) آنگونه که باید و شاید صحت اطلاعاتی که از سوی ارائهدهنده شناسه (فیسبوک، گوگل یا سینا) برای آنها ارسال میشود را مورد بررسی قرار نمیدهند. تعدادی از سرورهای متعلق به برنامههای کاربردی به جای آنکه صحت اطلاعات oAuth که متعلق به کاربر بوده و ثابت میکنند کاربر و ارائهدهنده ID با یکدیگر در ارتباط هستند را مورد تایید قرار دهند تنها به بازیابی ID کاربر که از سوی ارائهدهنده ID ارائه شده، بسنده میکنند.

این رویکرد اشتباه باعث میشود تا هکرهای راه دور این توانایی را داشته باشند تا برنامههای آسیبپذیر را دانلود کرده، با اطلاعات شخصی خودشان به این برنامهها وارد شده و در ادامه نام کاربری خود را با نام فردی که به عنوان هدف حمله مشخص کردهاند تعویض کنند. زمانی که این فرآیند با موفقیت به اتمام برسد، هکر کنترل کاملی بر دادههای برنامه خواهد داشت. در سادهترین حالت هکر با استفاده از این مکانیزم حمله قادر خواهد بود به مسافرتهای بینالمللی رفته و تمام مخارج سفر را به سمت قربانی هدایت کند و در پیچیدهترین حالت تمامی اطلاعات زندگی قربانی را به دست میآورد.

پژوهشگران اعلام داشتهاند، برنامههای کاربردی بسیار زیادی به این آسیبپذیری آلوده هستند و تاکنون این برنامهها بیش از 2.4 میلیارد بار از سوی کاربران دانلود شدهاند. هرچند این پژوهشگران این مکانیزم حمله را روی iOS آزمایش نکردهاند، اما اعلام داشتهاند برنامههای آسیبپذیر این پلتفرم نیز کم نیستند.

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟