تاکنون چنین به نظر میرسید که رمزنگاری کوانتومی از پیچیدهترین، دستنیافتنیترین و غیرقابل نفوذترین روشهای رمزنگاری است، اما تحقیقاتی که بهتازگی انجامشده است، خلاف این موضوع را نشان میدهد. محققان دانشگاه لینشوپینگ و دانشگاه استکهلم موفق به شناسایی این مشکل شدهاند. این گروه نتایج تحقیقات خود را در مجله Science Advanced منتشر کردهاند. تحقیقات این گروه نشان میدهد، درگیری انرژی-زمان (Energy-Time Entanglement)، روشی که اساس و پایه بسیاری از رمزنگاریهای کوانتومی را تشکیل میدهد، خالی از اشکال نبوده و دارای آسیبپذیریهایی است که آن را در برابر حملات هکری ضعیف میکند. با استفاده از این حفره امنیتی، هکرها این توانایی رادارند تا بدون آنکه شناسایی شوند، به شنود و استراق سمع ترافیک شبکه بپردازند.

ژان آک لارسون پروفسور دانشگاه لینشوپینگ در بخش کدنویسی اطلاعات دراینباره گفته است: «گروه لینشوپینگ ابتدا در محاسبات نظری خود موفق به شناسایی این حفره شدند. در ادامه محققان دانشگاه سوئد این حفره را بهصورت عملی موردبررسی قراردادند.» رمزنگاری کوانتومی یک روش کاملاً امن برای انتقال اطلاعات است، بهطوریکه به لحاظ تئوری امکان شکستن و نفوذ به این فناوری وجود ندارد. بیشتر گروههای تحقیقاتی در سراسر جهان در حال کار برای مقاوم ساختن رمزنگاری کوانتومی در برابر انواع مختلفی از اختلالات هستند. فناوری رمزنگاری کوانتومی اکنون به لحاظ تجاری قابل بهرهبرداری است، اما شک و تردیدهای زیادی در ارتباط با این موضوع وجود دارد که آیا این فناوری بهراستی ایمن است یا خیر. لارسون در این مورد گفته است: «شایعات زیادی پیرامون این فناوری وجود دارد. من هنوز هیچ نهادی را ندیدهام که از این فناوری استفاده کند؛ اما اطلاع دارم که بعضی از دانشگاهها در حال آزمایش شبکهای مبتنی بر این فناوری برای انتقال ایمن دادهها هستند». فناوری درگیری انرژی-زمان که در ارتباط با رمزنگاری کوانتومی موردبررسی قرارگرفته است بر مبنای آزمایش اتصال همزمان با ایجاد یک کلید رمزنگاری عمل میکند.

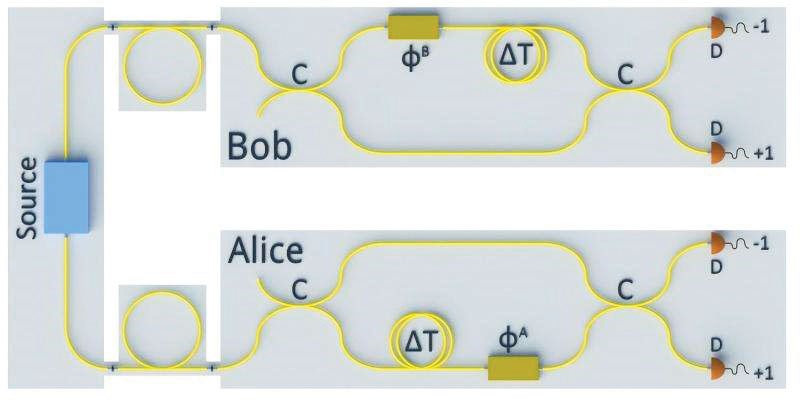

در این روش دو فوتون بهطور همزمان در دو جهت مختلف ارسال شد. در هر دونقطه پایانی اتصال، یک تداخلسنج برای اضافه کردن یک تغییر فاز قرارگرفته بود. این تغییر فاز باعث به وجود آمدن اختلالی مابین دو ایستگاه میشد که امکان مقایسه و پیدا کردن تشابه میان دونقطه دادهای را امکانپذیر ساخته بود. اگر در مسیر فوتون شنودی وجود داشته باشد ما یک پارازیت دریافت خواهیم کرد. این حالت با استفاده از قضیه مکانیک کوانتوم قابلاثبات است. در نقطه مقابل اگر اتصال ایمن و خالی از پارازیت باشد، شما میتوانید از دادههای موجود یا فوتونها بهعنوان یک کلید رمزنگاری برای محافظت از پیامهای خود استفاده کنید و بهاینترتیب یک ارتباط امن را در اختیار داشته باشید که دست هیچ هکری به آن نرسد. آسیبپذیری شناساییشده توسط محققان این است که این باگ، زمانی رخ میدهد که منبع فوتونها با یک منبع نور سنتی جایگزین شود، در این حالت استراق سمع باعث شناسایی کلید رمزنگاری و کد رشتهها میشود. درنتیجه هکرها بدون آنکه شناسایی شوند توانایی خواندن پیامها را خواهند داشت. آزمایش امنیتی که بر مبنای نابرابری بل انجامشده است نهتنها هیچ واکنشی از حمله را نشان نمیدهد؛ بلکه حتی امکان شناسایی یک حمله در حال وقوع را نیز ندارد. فیزیکدانان دانشگاه استکهلم در عمل این موضوع را به اثبات رساندند که جایگزینی منبع نور و درنتیجه استراق سمع روی پیامها امکانپذیر است؛ اما برای این مشکل راهحلی وجود دارد.

جاناتان جوگنفورس دراینارتباط گفته است: «ما در مقاله منتشرشده در Science Advanced یک تعداد از راهحلهای فنی ساده را که برای بازطراحی مجدد کل یک ماشین به آنها نیاز است ارائه کردهایم»

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟