برای مطالعه بخش قبل روی این آدرس کلیک کنید.

اتوماسیون/اسکریپتنویسی

برای کمک به کاهش خطرات امنیتی، مهم است که تا حد امکان بسیاری از وظایف را خودکار کنید. مزیت اتوماسیون این است که اشتباهات کمتری مرتکب میشوید، زیرا به سادگی وظایف یا اسکریپتهای خودکار شده را اجرا میکنید. اشتباهات کمتر در پیکربندی منجر به آسیبپذیریهای کمتر در محیط میشود.

نکتهای که باید به آن دقت کنید این است که نه تنها باید فرآیند خودکارسازی (مراحل پیکربندی) را در دورههای مختلف انجام دهید، بلکه باید هر مرحله نظارت مستمر را نیز خودکار کنید تا اطمینان حاصل شود که هیچ هشدار یا اعلان امنیتی را از دست نمیدهید. همچنین، توصیه میشود، اعتبارسنجیها را نیز خودکار کنید تا فرآیند بررسی تنظیمات پیکربندی محیط به بهترین شکل انجام شود.

قالبها/الگوها و تصویر اصلی (Templates and Master Image)

- قالبها در محیطهای مبتنی بر ابر به شما این امکان را میدهند که تنظیمات پیکربندی استاندارد را در هنگام ایجاد ماشینهای مجازی روی آنها اعمال کنید. ترکیب این الگوهای تنظیمات پیکربندی با تصویر اصلی سیستم عامل به شما این امکان را میدهد که به سرعت ماشینهای مجازی را آماده کنید و آنها را در عرض چند دقیقه اجرا کنید.

عدم تداوم (Nonpersistence)

هنگام کار با راهحلهای ابری یا محیطهای مجازی، راههای مختلفی برای لغو تغییرات ایجاد شده در سیستمها دارید. لیست زیر راهحلهایی را برای بازگرداندن تغییرات در اختیارتان قرار میدهد:

- ایجاد اسنپشاتها در محیط مجازیسازی: میتوانید اسنپشاتهای فوری ایجاد کنید که مانند نقاط ذخیره وضعیت پیکربندی هستند.

- بازگشت به حالت شناخته شده: میتوانید سیستم خود را به یک اسنپشات برگردانید تا تغییرات که بعد از آن اعمال شدهاند لغو شوند.

- برگرداندن به یک پیکربندی شناخته شده: برخی از نرمافزارها به طور خودکار وضعیت پیکربندی شما را ذخیره میکنند و به شما امکان میدهند به یکی از آن وضعیتهای پیکربندی ذخیره شده برگردید.

کشش و مقیاسپذیری (Elasticity and Scalability)

- کشش و مقیاسپذیری دو ویژگی مهم هر راه حل مبتنی بر ابر هستند. کشش در زمینه رایانش ابری به تغییر پیکربندیهای سرورهای جدید با هدف پاسخگویی به بارهای کاری یا اشاره دارد. مقیاسپذیری تضمین میکند که با افزایش نیازها، راهحلها پاسخگو خواهند بود.

تخصیص توزیعی (Distributive Allocation)

- یکی از ویژگیهای عالی مرتبط با راهحلهای ابر خصوصی، تخصیص توزیعی است که به شما امکان میدهد ماشینهای مجازی را در بسیاری از سیستمهای میزبان توزیع کنید. بیشتر راهحلهای ابر خصوصی به حجم کار موجود در سیستمهای میزبان نگاه میکنند و توصیه میکنند که یک ماشین مجازی باید روی کدام سیستم میزبان اجرا شود.

ویژگیهای ابر

آزمون جدید سکیوریتی پلاس برخی از مفاهیم ابری را که باید برای قبولی در آزمون گواهینامه درک کنید، گسترش داده است. در این بخش با برخی از ویژگیهای مختلف مرتبط با ابر آشنا میشوید.

Containers

همانطور که قبلاً اشاره شد، کانتینر یک ویژگی است که به شما امکان میدهد یک برنامه کاربردی را در یک محیط ایزوله اجرا کنید که منابع خاص خود را به آن اختصاص داده است، فناوری فوق بسیار شبیه به یک ماشین مجازی است. یک کانتینر با یک ماشین مجازی از این نظر متفاوت است که یک کانتینر سبکتر است، زیرا هسته سیستم عامل، سیستم میزبان را به اشتراک میگذارد. به همین دلیل است که یک کانتینر بهتر از یک VM عمل میکند، در حالی که هنوز ویژگیهای ایزوله یک VM را ارائه میدهد. Docker نمونهای از نرمافزارهایی است که کانتینرها را ارائه میدهد و یکی از ویژگی های ویندوز 10 است.

Microservices/API

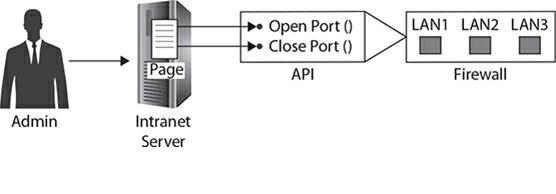

میکروسرویس بخشی از عملکرد یا مؤلفه است که در یک رابط برنامهنویسی برنامه (API) برنامهریزی شده است که میتواند توسط برنامههای کاربردی دیگر فراخوانی شود. مزیت میکروسرویس این است که هر کامپوننت یک واحد کامل کاری است و میتواند به طور جداگانه از سایر اجزا در API منتشر و به روز شود.

رابط برنامهنویسی برنامه مجموعهای از توابع است که یک توسعهدهنده ایجاد میکند و به توسعهدهندگان دیگر اجازه میدهد تا از این قابلیت استفاده کنند. به عنوان مثال، فرض کنید شرکتی را اداره میکنیم که یک محصول فایروال ایجاد میکند. به عنوان بخشی از دستگاه فایروال، ما یک رابط وب داریم که همه گزینههای رایج پیکربندی فایروال را دارد تا به مدیران اجازه پیکربندی آنرا بدهد. به عنوان خالق محصول، ما همچنین میتوانیم یک API با لیستی از عملکردها ایجاد کنیم که انواع مختلف تغییرات پیکربندی را در دستگاه ایجاد کند.

مزیت ایجاد API این است که به توسعهدهندگان دیگر اجازه میدهد اگر صفحه وب ایجاد شده را دوست ندارند، صفحات مدیریت وب خود را ایجاد کنند. هنگامی که یک توسعهدهنده صفحه وب خود را ایجاد میکند، به سادگی پیوندها یا دکمههایی را به آن اضافه میکند که با API تماس برقرار میکند. توجه داشته باشید که امروزه ما اینها را "API های وب" مینامیم، زیرا مبتنی بر ترافیک HTTP هستند.

زیرساخت به عنوان کد (Infrastructure as Code)

یکی از مزایای بزرگ محیطهای مبتنی بر ابر و مؤلفههای زیرساختی که در فضای ابری ادغام شدهاند این است که میتوانیم از فناوریهایی مانند شبکههای تعریفشده توسط نرمافزار (شبکه نرمافزار محور) و قابلیت مشاهده نرمافزار محور (software-defined visibility) استفاده کنیم:

- شبکههای نرمافزارمحور SDN راهی برای مدیریت پیکربندی تجهیزات شبکه از یک نقطه مرکزی ارائه میدهند. SDN از یک برنامه کنترلکننده و APIها برای استقرار مرکزی تغییرات پیکربندی در دستگاههای شبکه استفاده میکند.

- Software-defined visibility : قابلیت SDV روشی برای نظارت بر محیط شبکه با قابلیت پاسخگویی به حوادث امنیتی در زمان واقعی است.

سایر ویژگیهای ابر

از ویژگیهای مهم دیگر ابر که باید از وجود آنها اطلاع داشته باشید به موارد زیر باید اشاره کرد:

- معماری بدون سرور (Serverless architecture): معماری بدون سرور یکی از مزایای بزرگ رایانش ابری است، زیرا نیازی به سرمایهگذاری روی سختافزار سرور ندارید. در عوض، شما به سادگی یک نمونه از آن سرویس را در فضای ابری ایجاد میکنید. به عنوان مثال، در Azure، برای اینکه بتوانید یک پایگاه داده را میزبانی کنید، نیازی به نصب یک سرور SQL ندارید. شما به سادگی میتوانید یک پایگاه داده را به شکل مستقیم در Azure ایجاد کنید و در پشت صحنه ارائهدهنده خدمات ابری (مایکروسافت) از زیرساخت سرور مراقبت میکند.

- یکپارچهسازی سرویسها (Services integration): یک مدل ارائه رایانش ابری است که به دادههای درون سازمانی اجازه میدهد با دادههای ابری تعامل داشته باشند.

- خطمشیهای منابع (Resource policies Cloud): به شما امکان میدهند منابع موجود در ابر را مدیریت کنید، مانند ماشینهای مجازی، پایگاههای داده، و برنامههای کاربردی وب. میتوانید انواع مختلفی از خطمشیها را برای مدیریت این منابع پیکربندی کنید، مانند سیاستهای کنترل هزینه که به مدیریت میزان هزینههای شما در استفاده از منابع کمک میکند، خطمشیهای مراقبتی که به شما امکان میدهند منابع غیرضروری را در طول زمان پاکسازی کنید و سیاستهای انطباق که به شما امکان اجرای خطمشیهای خاص را میدهد.

- دروازه ترانزیت (Transit gateway): یک درگاه انتقال مکانیزمی است که به شما لینک خصوصی و ایمن میدهد و امکان میدهد شبکه داخلی خود را به شبکه ابری گسترش دهید.

راهحلهای امنیت سایبری ویژه محیطهای ابری

اکنون که برخی از ویژگیهای رایانش ابری را درک کردهاید، اجازه دهید به برخی از کنترلهای امنیتی مختلف که میتوان برای محافظت از منابع ابری، مانند برنامهها و دادههای در حال اجرا در ابر، از آنها استفاده کرد، نگاهی بیندازیم. همچنین در این بخش به معرفی چند راهکار امنیتی رایج برای رایانش ابری میپردازیم.

کنترلهای امنیتی ابر

کنترل امنیتی مکانیزمی است که برای محافظت از یک منبع استفاده میشود. انواع مختلفی از کنترلهای امنیتی ابری وجود دارد - کنترلهای امنیتی عمومی، کنترلهایی که از فضای ذخیرهسازی محافظت میکنند، کنترلهای امنیتی شبکه، و کنترلهایی برای محافظت از محیط محاسباتی شما.

کنترلهای امنیتی عمومی برای ابر

کنترلهای امنیتی عمومی، کنترلهایی هستند که شما بهعنوان بخشی از سرویسی که در فضای ابری اجاره میکنید در اختیارتان قرار دارند و لزوماً بهطور خاص برای فضای ذخیرهسازی یا شبکه اعمال نمیشوند. برای آزمون سکیوریتی پلاس باید درباره این کنترلهای امنیتی عمومی اطلاعات کافی داشته باشید. از جمله این کنترلها به موارد زیر باید اشاره کرد:

■ دسترسپذیری بالا در نواحی مختلف (High availability across zones): وقتی منابع مختلفی را با ارائهدهنده خدمات ابری ایجاد یا به عبارت دقیقتر تعریف میکنید، میتوانید سطح دسترسی بالا را که میخواهید انتخاب کنید. شما میتوانید در منطقه خود یا در مناطق مختلف دسترسی بالایی داشته باشید.

■ خطمشیهای منابع (Resource policies): همانطور که قبلاً ذکر شد، میتوانید خطمشیهایی را روی منابع اعمال کنید، مانند محدود کردن هزینه یک منبع در ماه، خطمشیهای انطباق برای ایمن کردن منبع و خطمشیهایی برای پاک کردن منابع بلااستفاده در طول زمان.

■ مدیریت اسرار (Secrets management): در پورتال ابری ابزارهایی هستند که برای مدیریت اعتبارنامههای احراز هویت مورد استفاده (معروف به اسرار)، مانند گذرواژهها، نشانههای برنامه، و کلیدها استفاده میشوند.

■ ادغام و حسابرسی (Integration and auditing): میتوانید حسابرسی ابری را روی منابع پیکربندی کنید تا به شما کمک کند ردیابی کنید چه کسی از چه منبعی و از کجا استفاده میکند.

کنترلهای امنیتی ذخیره سازی

یکی از مزایای بزرگ ابر این است که میتوانید دادهها را در فضای ابری ذخیره کنید و سپس از هر کجای دنیا به آنها دسترسی داشته باشید. این بدان معنا است که باید با اجرای کنترلهای امنیتی مختلف ذخیرهسازی زیر، گامهای بیشتری برای ایمن سازی منابع بردارید:

■ مجوزها (Permissions): میتوانید با قرار دادن مجوزهایی روی دادهها برای کنترل افرادی که میتوانند به آنها دسترسی داشته باشند، دسترسی به دادهها را محدود کنید.

■ رمزگذاری (Encryption): میتوانید دادهها را رمزگذاری کنید تا افراد غیرمجاز نتوانند به دادهها دسترسی داشته باشند. اطمینان حاصل کنید که دادهها هم در حالت استراحت (در ذخیرهسازی) و هم در حین انتقال رمزگذاری شدهاند. بسیاری از ارائهدهندگان خدمات ابری دادهها را به طور پیشفرض رمزگذاری میکنند.

■ تکثیر (Replication): میتوانید دادهها را در یک منطقه ابری دیگر تکرار کنید تا در صورت بروز اختلال منطقهای، بتوانید در دسترس بودن دادهها و تداوم کسبوکار را تضمین کنید.

■ دسترسپذیری زیاد/بالا (High availability): دسترسپذیری بالا تضمین میکند که دادهها همیشه در دسترس هستند. ارائهدهندگان خدمات ابری ویژگیهای دسترسپذیری بالا را در پسزمینه روی سرویسهای مختلف پیادهسازی میکنند، اما میتوانید برای اطمینان از در دسترسپذیری بالا، دادههای خود را در منطقه دیگری تکرار کنید.

کنترلهای امنیتی شبکه

تعدادی از کنترلهای امنیتی را میتوان در فضای ابری پیادهسازی کرد تا امنیت محیط شبکه ابری شما را تامین کنند:

■ شبکههای مجازی (Virtual networks): در فضای ابری میتوانید چندین شبکه مجازی ایجاد کنید و سیستمهای مختلف را به هر یک متصل کنید. به عنوان مثال، شما می توانید یک شبکه مجازی فقط برای حسابداران ایجاد کنید و سرور حسابداری VM را در آن شبکه اجرا کنید.

■ زیرشبکههای عمومی و خصوصی (Public and private subnets): میتوانید تعدادی زیرشبکه عمومی و خصوصی ایجاد کنید. یک زیرشبکه عمومی شبکهای است که امکان ارتباط به اینترنت (در اصل دروازه ای به اینترنت) را فراهم میکند. همچنین میتوانید زیرساخت ابری خود را به چندین زیرشبکه خصوصی که دسترسی مستقیم به اینترنت ندارند، تقسیم کنید.

■ بخشبندی (Segmentation): میتوانید منابع خود را به شبکههای مجازی مختلف تقسیم کنید تا ارتباط با آن منابع را کنترل کنید.

■ بازرسی و یکپارچهسازی API ارائهدهندگان خدمات ابری ( API inspection and integration Cloud service): تعدادی API ارائه میدهند که میتوان از آنها برای بازرسی عناصر درون ابر از نظر انطباق استفاده کرد. به عنوان مثال، Google Cloud دارای یک API پیشگیری از بروز مشکل از دست دادن داده (DLP) است که میتوان آنرا برای بررسی دادههای ذخیرهشده در فضای ابری فراخوانی کرد و تأیید کرد که هیچ داده حساسی در آنجا ذخیره نشده است. همچنین میتوانید از API هایی استفاده کنید که به شما امکان میدهند ترافیک شبکه را در فضای ابری بررسی کنید.

محاسبه کنترلهای امنیتی

در محیط ابری، یک منبع محاسباتی منبعی مانند ماشین مجازی، کانتینر یا سرویس کاربردی (مانند سرویس پایگاه داده) در ابر است. میتوانید از تعدادی کنترل امنیتی برای ایمنسازی این منابع محاسباتی استفاده کنید:

■ گروههای امنیتی (Security groups): میتوانید گروههای امنیتی مختلفی ایجاد کنید که سطوح مختلفی از مجوزها برای دسترسی به منابع را دارند.

■ تخصیص منابع پویا (Dynamic resource allocation): یکی از ویژگیهای بزرگ محاسبات ابری این است که یک ماشین مجازی فقط از RAM و فضای دیسک مورد نیاز استفاده میکند. اگر حجم بالایی از فعالیت وجود داشته باشد، این منابع متناسب با نیاز کاری افزایش پیدا میکنند و پس از کاهش بار مجدداً کاهش مییابند.

■ آگاهی از نمونه (Instance awareness): اجازه میدهد کنترلهای امنیتی را پیادهسازی کنید که میتواند بین نمونههای یک سرویس برنامهای که در فضای ابری اجرا میشود، تفاوت قائل شود. اگر از یک کنترل امنیتی استفاده میکنید که نمونهها را درک نمیکند، ممکن است یک مهاجم بتواند یک نمونه سرکش از یک سرویس کاربردی را ایجاد کند و احتمالاً حملات استخراج داده را انجام دهد.

■ نقطه پایانی ابر خصوصی مجازی (VPC) سرنام Virtual private cloud: یک ابر خصوصی مجازی (VPC) یک شبکه خصوصی از منابع در ابر است. نقاط پایانی VPC به شما این امکان را میدهد که با خدمات برنامه از طریق آدرسهای خصوصی ارتباط برقرار کنید.

■ امنیت کانتینر (Container security): مطمئن شوید که محیط کانتینر خود را با پیروی از بهترین شیوههای امنیتی، مانند قفل کردن سیستمعاملهای در حال اجرا در کانتینر، از جمله ایمن کردن حساب ریشه یا سرپرست، ایمن میکنید.

راهحلهای امنیت ابری

برای پیادهسازی امنیت ابری میتوانید از تعدادی راهحل امنیتی در فضای ابری استفاده کنید. در زیر برخی از راهحلهای رایج امنیت ابری آورده شده است:

- CASB: یک واسطه امنیتی دسترسی ابری (CASB) سرنام cloud access security broker یک سرویس امنیتی است که بین محیط داخلی شما و محیط ارائهدهنده ابر شما قرار میگیرد. CASB به شما اجازه می دهد تا سیاستهای امنیتی را تعریف کنید که برای ترافیک شبکهای که خارج از محیط داخلی فعلی شما به ابر جریان دارد، اعمال میشود.

- امنیت برنامه (Application security): به دنبال راهحلهای امنیتی برای برنامههای خود در فضای ابری باشید. شما باید از راهحلهایی استفاده کنید که به شما امکان میدهد آنچه را که در برنامه اتفاق میافتد و دادههای موجود در آنرا مشاهده کنید. همچنین باید اطلاعات کافی در ارتباط با تنظیمات کنترل دسترسی روی دادههای حساس خود را داشته باشید تا بتوانید از نزدیک نظارت کنید که چه کسی به دادهها دسترسی دارد. ارائهدهندگان خدمات ابری معمولاً تعدادی از ویژگیهای انطباقی را ارائه میدهند که به شما امکان نظارت بر این عناصر را میدهند.

- نسل جدید دروازه وب امن (SWG): دروازه وب امن (SWG) دروازهای است که تمام ترافیک از آن عبور میکند و از دسترسی کاربران به وبسایتهایی در اینترنت یا در فضای ابری که ممکن است بدافزاری داشته باشند که میتواند آنها را آلوده کند جلوگیری میکند.

حتماً راهحلهای امنیتی ابر را که در این قسمت ذکر شده است، به دقت بررسی کنید، مخصوصاً توجه داشته باشید که CASB به شما امکان میدهد سیاستهای امنیتی را تعریف کنید که برای ترافیک شبکه که خارج از محیط داخلی فعلی شما به ابر جریان دارد، اعمال میشود.

ملاحظات فایروال در یک محیط ابری (Firewall Considerations in a Cloud Environment) هنگامی که به دنبال محصولات فایروال هستید که با محیطهای ابری کار میکنند، تعدادی از ملاحظات را باید مدنظر قرار دهید.

- Cost: هزینه پیادهسازی راهحل فایروال چقدر است.

- نیاز به بخشبندی (Need for segmentation): اگر به راهحل دیوار آتش نیاز دارید، بهتر است از تکنیک بخشبندی نیز استفاده کنید که به شما امکان میدهد با چند بخش شبکه کار کنید و ترافیک بین این بخشها را کنترل کنید.

- لایههای اتصال سیستمهای باز (OSI) سرنام Open Systems Interconnection : لایهای از مدل OSI که فایروال در آن اجرا میشود و نوع دادهای که میخواهید ترافیک را بر اساس آن فیلتر کنید را مشخص میکند. به عنوان مثال، اگر میخواهید بارداده بستهای را بررسی کنید، باید از فایروال لایه برنامه (لایه 7) در مقابل فایروال فیلترکننده بسته (لایه 3) استفاده کنید.

- کنترلهای بومی ابری در مقابل راهحلهای شخص ثالث (Cloud Native Controls vs. Third-Party Solutions)

آخرین نکتهای که در مورد اجرای کنترلهای امنیتی در فضای ابری باید به آن اشاره کرد این است که ابتدا باید کنترلهای امنیتی همراه با راهحل ابری (کنترل های بومی) را قبل از جستجوی راهحلهای شخص ثالث بررسی کنید. CSPها دائماً ویژگیهای راهحلهای ابری خود را بهبود میبخشند و تعداد کنترلهای امنیتی موجود در محصولات خود را افزایش میدهند.

جمعبندی مطالبی که در ارتباط با ابر ارائه شد

در این فصل مفاهیم رایانش ابری و ملاحظات مختلفی را که باید برای ایمنسازی منابع ابری در نظر گرفت، یاد گرفتید. در زیر چند نکته کلیدی وجود دارد که در رابطه با این فصل هنگام آماده شدن برای امتحان گواهینامه Security+ باید به خاطر بسپارید:

- فناوری مجازیسازی به شما امکان میدهد چندین رایانه مجازیسازی شده را روی یک سرور فیزیکی واحد اجرا کنید.

- میتوانید از اسنپشاتها با ماشینهای مجازی بهعنوان روشی برای بازگشت به حالت قبلی سیستم استفاده کنید.

- رایانش ابری به معنای میزبانی سرویسها در اینترنت است تا در هزینههای کسبوکارها صرفهجویی شود، زیرا آنها مجبور نیستند سرورهای خود را نصب کنند.

- سه مدل ابری اصلی که باید برای آزمون در مورد آنها اطلاعات کافی داشته باشید SaaS، PaaS، و IaaS هستند.

- کانتینرها مانند ماشینهای مجازی سبک وزن هستند، زیرا هسته سیستم عامل سیستم میزبان را به اشتراک میگذارند.

- به دنبال استفاده از کنترلهای امنیتی ابری برای پیادهسازی امنیت در فضای ابری باشید.

- مجازیسازی به شما امکان میدهد چندین سیستم عامل را روی یک کامپیوتر میزبان اجرا کنید.

اطمینان حاصل کنید که هر ماشین مجازی وصله شده و ایمن است. مطمئن شوید که کامپیوتر میزبان از لحاظ فیزیکی ایمن است.

VMVM sprawl به حالتی اشاره دارد که یک شرکت کنترل روی ماشینهای مجازی که ایجاد کرده را از دست میدهد و در نتیجه هیچ فرآیندی برای مدیریت و از کار انداختن ماشینهای مجازی در اختیار ندارد.

Image VM Escape یک خطر امنیتی برای محیطهای مجازیسازی است که وصله نشدهاند. VM Escape به یک برنامه اجازه میدهد تا از داخل ماشین مجازی با سیستم میزبان تعامل داشته باشد. برای آزمون، به یاد داشته باشید که برای محافظت در برابر VM Escape باید محیط مجازیسازی خود را وصله کنید.

Cloud computing به شما امکان میدهد از خدمات ارائهدهنده ای در اینترنت برای میزبانی سرورهای ایمیل و پایگاه داده خود استفاده کنید، در حالی که از راه دور آن سرورها را متصل و مدیریت می کنید.

ارائه دهنده خدمات ابری (CSP) شرکتی است که خدمات ابری را به شما ارائه میدهد.

ارائهدهنده خدمات مدیریتشده (MSP) شرکتی است که محیط ابری را برای شما مدیریت میکند و بسیاری از عملکردهای فناوری اطلاعات مانند تأمین کاربران، مدیریت سرویسهای ابری، انجام پشتیبانگیری و بازیابی اطلاعات و نظارت بر فعالیتها را انجام میدهد.

ارائهدهنده خدمات امنیتی مدیریت شده (MSSP) شرکتی است که مدیریت امنیت محیط شما را بر عهده دارد. MSSPها برای پیکربندی امنیتی محیط ابری شما، نظارت بر فعالیت، مدیریت IDSها و فایروالها، مدیریت وصله، پاسخگویی به حوادث امنیتی و انجام ارزیابیهای امنیتی در سازمان استفاده میشوند.

در مدل ابری Software as a Service، یک برنامه بدون نیاز به نصب برنامه (مانند Hotmail، Gmail یا Microsoft 365) در اختیار مشتری قرار میگیرد.

مدل ابری Platform as a Service، CSP محیط زمان اجرا و ابزارهای توسعه را برای ایجاد برنامههای کاربردی در فضای ابری فراهم میکند.

With Infrastructure as a Service، ارائهدهنده خدمات ابری راهی برای ایجاد یک مرکز داده مجازی، از جمله ایجاد شبکههای مجازی، ذخیرهسازی و ماشینهای مجازی به مشتری میدهد.

باید منابع ذخیرهسازی را با مجوزها، رمزگذاری و فناوری تکرار ایمن کنید.

باید از کنترلهای امنیتی شبکه برای ایجاد شبکههای مجازی، زیرشبکههای عمومی و خصوصی و ویژگیهای تقسیمبندی استفاده کنید.

از گروههای امنیتی و امنیت کانتینر در تعامل با منابع محاسباتی استفاده کنید.

برای مطالعه بخش بعد اینجا کلیک کنید.

برای مطالعه تمام قسمتهای آموزش سکیوریتی پلاس اینجا کلیک کنید.

تبلیغات لینکی:

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟