برای مطالعه بخش قبل روی این آدرس کلیک کنید.

عاملهای بازیابی و بایگانی کلید

در زیرساخت کلید عمومی (PKI)، عامل بازیابی یک فرد یا گروهی از افراد در سازمان هستند که میتوانند کلیدهای خصوصی را که توسط مرجع صدور کلید (CA) در یک گواهی رمزگذاری شده بایگانی میشود، رمزگشایی کند. اگر کارمندی کلید خصوصی خود را گم کند یا اگر کارمندی سازمان را ترک کند و به اطلاعاتی که رمزگذاری کرده است باید دسترسی داشته باشد، ممکن است عامل بازیابی نیاز به بازیابی کلید خصوصی داشته باشد. بایگانی کردن کلیدها و پیادهسازی عاملهای بازیابی که میتوانند آن کلیدهای بایگانی شده را رمزگشایی کنند، ملاحظات مهمی هستند که هنگام برنامهریزی محیط PKI باید به آنها دقت کنید.

اولین قدم برای برنامهریزی برای بازیابی کلیدهای گم شده، پیادهسازی آرشیو کلید در سازمان است. آرشیو کلید به معنای پشتیبانگیری از کلیدهای رمزنگاری در یک مکان امن است. مطمئن شوید که دسترسی کنترل شدهای به محل بایگانی کلیدها دارید.

پس از پشتیبانگیری از کلیدها، میتوانید یک خطمشی بازیابی کلید ایجاد کنید که شامل مراحل بازیابی کلید از پشتیبان تا تحویل کلید در صورت لزوم است.

از آنجایی که بازیابی کلید موضوع بسیار حساسی است، اطمینان از اینکه به چه تعداد کارمند برای مشارکت در فرآیند بازیابی کلید نیاز دارید، موضوع مهمی است. این موضوع به عنوان کنترل M از N شناخته میشود. با کنترل M از N، شما مشخص میکنید که حداقل تعداد کارمند (M) از تعداد ممکن کارمند (N) برای انجام فرآیند بازیابی کلید مورد نیاز چند نفر هستند. به عنوان مثال، شرکت ممکن است سه فرد احتمالی داشته باشد که میتوانند در بازیابی کلید شرکت کنند، اما تنها دو کارمند در فرآیند بازیابی مورد نیاز هستند. با کنترل M از N، این حالت میتواند به صورت 2 از 3 نوشته شود.

نکته: برای آزمون سکیوریتی پلاس باید بدانید که کنترل M از N حداقل تعداد افراد برای بازیابی یک کلید را مشخص میکند. برای مثال، ممکن است از هر سه فرد مجاز دو نفر را برای بازیابی کلید نیاز داشته باشید.

یکی از فناوریها مهمی که از مولفههای اصلی بازیابی اطلاعات است، سیستم فایل رمزگذاری (EFS) سرنام Encrypting File System مایکروسافت است. از طریق EFSمدیر در صورتی که کاربر کلید خصوصی خود را گم کند یا سازمان را ترک کند، قابلیت رمزگشایی فایلها را دارد.

نگهدارنده کلید (Key Escrow)

نگهداری کلید فرآیند تحویل کلیدهای رمزنگاری به شخص ثالثی است که میتواند از کلیدهای رمزنگاری برای رمزگشایی اطلاعات درون سازمان در هر مقطع زمانی استفاده کند. به عنوان مثال، ممکن است از شما خواسته شود که کلیدهای رمزنگاری را به یک سازمان دولتی یا به مجری قانون برای تحقیق بدهید.

مدلهای اعتماد، مسیرهای اعتماد و زنجیره گواهی

هنگامی که یک PKI ایجاد میکنید، دسترسی به اطلاعات را بر اساس جفت کلیدهای تولید شده کنترل میکنید. اگر بخواهید اطلاعات را با کسب و کار دیگری به اشتراک بگذارید، چه؟ اگر میخواهید اطلاعات را با کسب و کار دیگری به اشتراک بگذارید، باید کلیدهایی در PKI داشته باشد.

در PKI، میتوانید بین دو CA مختلف یک رابطه مبتنی بر اعتماد ایجاد کنید تا هر CA به گواهیهایی که توسط CA دیگر تولید شده است اعتماد کند. داشتن اعتماد به برنامههای کاربردی در محیط اجازه میدهد تا گواهیهای شرکت دیگر را تأیید کنند، زیرا هر دو شرکت بر مبنای یک برنامه شناخته شده گام بر میدارند.

یک گواهی بر مبنای یک برنامه مبتنی بر اعتماد دوطرفه که زنجیره گواهی (certificate chaining) شناخته میشود، یک کانال ارتباط ایمن پیادهسازی میکند. به عنوان مثال، اگر گواهینامهای برای ایمنسازی یک وبسایت از یک CA دریافت کنید، هنگامیکه یک کلاینت به وبسایت هدایت میشود، کلاینت ابتدا گواهی استفاده شده توسط وبسایت را تأیید کند (به عنوان مثال، کلاینت بررسی میکند که گواهی وجود دارد. منقضی نشده است، لغو نشده است و از یک CA قابل اعتماد آمده است). این مسیر به عنوان مسیر اعتماد شناخته میشود و همانطور که در شکل زیر نشان داده شده است، میتوان جزییات آنرا مشاهده کرد.

اگر به شکل بالا نگاهی داشته باشید مشاهده میکنید که گواهی سرور وب 2003ServerA از 2003ServerA CA آمده است. برای مشاهده اطلاعات گواهی CA، آنرا انتخاب کنید و سپس روی دکمه View Certificate کلیک کنید.

اصطلاح دیگری که باید در مورد آن اطلاع داشته باشید گواهیهای ابطال شده یا تقلبی سنجاق شده به HTTP سرنام HTTP Public Key Pinning هستند. پین کردن به وبسایتها اجازه میدهد تا فهرستی از هشهای کلید عمومی را منتشر کنند که به طور بالقوه از آنها برای ایمن کردن ارتباطات استفاده میکنند. هنگامی که کلاینتها به وب سرور متصل میشوند، هشها به کلاینت منتقل میشوند تا کلاینت بداند به کدام کلیدهای عمومی میتواند اعتماد کند. رویکرد فوق باعث میشود هکری که موفق شده است یک CA را به خطر بیاندازد، گواهینامههای خود را ایجاد کند.

پیادهسازی زیرساخت کلید عمومی

در شمارههای قبلی به مباحث SSL و امضای دیجیتال اشاره کردیم. اکنون قصدار داریم نحوه عملکرد لایه سوکت ایمن (SSL)، امنیت لایه انتقال (TLS) و امضای دیجیتال را بررسی کنیم.

نحوه عملکرد SSL/TLS

هنگامیکه یک وبسایت را با SSL ایمن میکنید، باید بدانید که رمزگذاری چگونه روی وبسایت کار میکند. در ادامه مراحل کلی این فرآیند شرح داده شده است:

1. کلاینت با استفاده از پروتکل https:// در آدرس اینترنتی، درخواستی برای یک صفحه وب به یک وبسایت امن ارسال میکند. این حالت بهطور پیشفرض از طریق اتصال به پورت 443 انجام میشود.

2. سرور کلید عمومی را برای کلاینت ارسال میکند.

3. کلاینت گواهی را تأیید میکند و مطمئن میشود که منقضی نشده یا باطل نشده است.

4. کلاینت یک کلید متقارن تصادفی (معروف به کلید جلسه) ایجاد میکند که برای رمزگذاری محتوای صفحه وب استفاده میشود و سپس کلید متقارن را با کلید عمومی بهدستآمده از وب سرور رمزگذاری میکند.

5. اطلاعات رمزگذاری شده به وب سرور ارسال میشود. وب سرور کلید متقارن (کلید جلسه) را رمزگشایی میکند و اطلاعات موردنیاز را به دست میآورد. وب سرور از کلید متقارن برای رمزگذاری اطلاعات بین کلاینت و سرور استفاده میکند.

امضای دیجیتال چگونه کار میکند

یاد گرفتید که عدم انکار زمانی اجرا میشود که کاربر به صورت دیجیتالی یک پیام یا هر دادهای را با استفاده از یک کلید خصوصی امضا کند. رویکرد فوق تضمین میکند که کلاینت نمیتواند انکار کند که مالک پیام نیست. مراحلی که باب برای امضای دیجیتالی پیامی که قصد دارد برای سو ارسال کند به شرح زیر است:

1. Bob خلاصه پیام (مقدار هش) برای ارسال را ایجاد میکند.

2. Bob خلاصه پیام را با کلید خصوصی خود رمزگذاری میکند و پیام را با خلاصه پیام رمزگذاری شده برای Su ارسال میکند.

3. سو از کلید عمومی باب برای رمزگشایی خلاصه پیام استفاده میکند و ثابت میکند که در واقع این باب است که پیام را ارسال کرده است. (اگر کلید خصوصی باب نبود که خلاصه را رمزگذاری میکرد، کلید عمومی او نمیتوانست خلاصه را رمزگشایی کند.)

4. Sue خلاصه پیام جدیدی را بر روی پیامی که دریافت کرده محاسبه میکند و سپس خلاصه رمزگذاری نشده را با چیزی که محاسبه کرده است مقایسه میکند. اگر یکسان هستند، پیام دستکاری نشده است (یکپارچگی خود را حفظ میکند).

ایجاد یک PKI

اکنون که درک درستی از اصطلاحات مربوط به PKI و رمزگذاری نامتقارن دارید، بیایید یک رویکرد عملی برای ایجاد یک PKI را بررسی کنیم. در این بخش با برخی از مسائل مربوط به ایجاد گواهینامهها و نحوه نصب CA آشنا میشوید.

مسائل مربوط به گواهینامهها

هنگامی که با گواهیها کار میکنید، مطمئناً با چند چالش جدی روبرو میشوید. موارد زیر مشکلات رایجی است که مدیران هنگام کار با گواهینامهها با آنها روبرو هستند.

■ تمدید (Renewal ): گواهیها قبل از اینکه نیاز به تمدید داشته باشند، برای مدت معینی معتبر هستند. یکی از مزایای ایجاد CA شخصی برای کاربردهای داخلی این است که هیچ هزینهای برای گواهیها یا تمدید آنها متحمل نمیشوید.

■ مرجع صدور (Issuing): یکی از مشکلات رایجی که حتماً با آن مواجه میشوید این است که CA صادرکننده گواهی باید معتمد و قابل اطمینان باشد. بهطور پیشفرض، CAهای معروف، مانند Entrust، Verisign، و GoDaddy بیشتر از گواهیهای صادر شده درون سازمانی مورد تایید هستند. هنگامیکه برنامهای از یک گواهی نامعتبر استفاده میکند، یک پیام هشدار ظاهر میشود که به کاربر اطلاع میدهد گواهی توسط یک CA ناشناخته تولید شده است. برای حذف پیام اخطار، باید از گواهیهای یک CA قابل اعتماد استفاده کنید یا گواهی CA خود را در لیست گواهیهای مورد اعتماد وارد کنید.

■ نام موضوع (Subject name): هنگامی که برنامهای سعی میکند از گواهی استفاده کند، نام موضوع گواهی را بررسی میکند که گاهی اوقات به عنوان نام مشترک (CN) سرنام common name از آن یاد میشود. اگر نام موضوع با آدرس (URL) مورد بازدید شما که از گواهی استفاده میکند مطابقت نداشته باشد، یک پیام هشدار ظاهر میشود. استانداردهای جدیدتر x.509 اجازه میدهند که چندین نام موضوع جایگزین برای یک گواهی اعمال کنید تا بتوانید چندین نام مرتبط با یک گواهی داشته باشید. به عنوان مثال، به جای اختصاص دادن فقط www.gleneclarke.com به گواهی، میتوانیم mail.gleneclarke.com و server1.gleneclarke.com را نیز اختصاص دهم.

برای آزمون سکیوریتی پلاس باید درباره سه موضوع اصلی گواهینامهها که روزانه با آنها سروکار دارید، اطلاعات کافی داشته باشید. تمدیدها، CAهای قابل اعتماد و نام تخصیص یافته به گواهی مطابق با آدرس برنامه (یا سرور) مباحث مهمی هستند که باید اطلاعات کافی در مورد آنها داشته باشید.

پیادهسازی RA

هنگام پیادهسازی یک مرجع ثبت، باید یک خطمشی در مورد نحوه ثبت درخواست گواهی توسط پرسنل درون سازمان تعریف کنید. این خطمشی باید مشخص کند چه کسی میتواند گواهی درخواست کند، فرمهایی که باید پر شوند و چه نوع اعتبارسنجی درخواست باید توسط RA انجام شود.

نصب CA

اگر میخواهید گواهینامههای خود را برای استفاده داخلی در کسب و کار ایجاد کنید، باید یک CA نصب کنید. برای نصب CA بر روی سرور ویندوز، مراحل زیر را دنبال کنید.

نصب مرجع صدور گواهینامه

در این تمرین، خدمات گواهی اکتیو دایرکتوری (ADCS) را بر روی سرور ویندوز نصب میکنید تا یک مرجع گواهی ایجاد شود.

1. Server Manager را از منوی Start راهاندازی کنید.

2. درون Server Manager گزینه Manage | Add Roles and Features را انتخاب کنید.

3. دکمه Next را کلیک کنید.

4. در صفحه انتخاب نوع نصب، روی Next کلیک کنید تا یک نقش یا ویژگی نصب شود.

5. در صفحه Select Installation Type توجه کنید که سرور ServerA.certworld.loc انتخاب شده است. در ادامه روی Next کلیک کنید.

6. در صفحه Select Server Roles، کادر بررسی Active Directory Certificate Services را برای نصب انتخاب کنید و سپس Next را انتخاب کنید.

7. در پنجره ظاهر شده از شما درخواست میشود ویژگیهای مورد نیاز را اضافه کنید. گزینه Add Features را انتخاب کنید.

8. سه بار روی Next کلیک کنید. در صفحه Select Role Services، اطمینان حاصل کنید که هر دو کادر تأیید مرجع صدور گواهینامه و کادر تأیید ثبت نام وب مرجع صدور گواهی انتخاب شدهاند. سپس روی Next کلیک کنید.

9. روی Install کلیک کنید. نصب چند دقیقه طول میکشد و سپس میتوانید روی Close کلیک کنید.

10. اکنون که مرجع گواهی را نصب کردهاید، میتوانید با انتخاب نماد پرچم (در سمت چپ مدیریت) و سپس انتخاب پیوند پیکربندی خدمات گواهی اکتیو دایرکتوری در این سرور (Configure Active Directory Certificate Services)، پیکربندی اولیه را انجام دهید. در صفحه اعتبار، توجه کنید که حساب مدیر در حال استفاده است (در پایین) و سپس روی Next کلیک کنید.

11. در صفحه سرویسهای نقش (Role Services)، کادر تأیید مرجع صدور گواهینامه و ثبتنام وب مرجع صدور گواهی (Certification Authority and Certification Authority Web Enrollment) را انتخاب کنید و سپس روی Next کلیک کنید.

12. سپس از شما خواسته میشود که نوع تنظیمی را که میخواهید در صفحه نوع تنظیم انجام دهید:

■ Enterprise CA برای ایجاد یک CA ریشه در یک محیط Active Directory استفاده میشود.

■ Standalone CA برای ایجاد یک CA ریشه در سروری که در محیط Active Directory نیست استفاده میشود.

13. برای این مثال، Enterprise CA را انتخاب کنید و سپس روی Next کلیک کنید.

14. در صفحه نوع CA، از شما سؤال میشود که آیا یک root CA ایجاد کنید یا یک subordinate CA. میتوانید سلسله مراتبی از سرورهای گواهی ایجاد کنید که اولین CA نصب شده CA ریشه باشد و سپس سرورهای فرزند تحت آن CAهای تابعه باشند. یک شرکت بزرگ ممکن است به چندین CA زیرمجموعه برای مدیریت بهتر حجم کاری موردنیاز برای ایجاد گواهی نیاز داشته باشد. Root CA را انتخاب کنید و سپس روی Next کلیک کنید.

15. در صفحه کلید خصوصی (Private Key)، گزینه ساخت یک کلید خصوصی (Create a New Private Key) جدید را انتخاب کنید. این CA گواهینامه خودامضا (کلید خصوصی) خود را ایجاد میکند که از آن برای امضای سایر گواهینامههایی که ایجاد میکند استفاده میکند تا برنامهها بدانند گواهیها از کجا آمدهاند. روی Next کلیک کنید.

16. در صفحه Cryptography for CA، پیشفرضهای strength and hashing algorithm مورد استفاده برای امضای گواهیها را بپذیرید. روی Next کلیک کنید.

17. در صفحه CA Name نام کامپیوتر را برای نام CA تایپ کنید. توجه داشته باشید که نام کاملاً متمایز بر اساس نام دامنه تولید میشود. روی Next کلیک کنید.

18. در صفحه دوره اعتبار، 5 سال را برای دوره اعتبار گواهی خودامضا که CA ایجاد میکند، مشخص کنید. سپس روی Next کلیک کنید.

19. در صفحه پایگاه داده گواهی (Certificate Database)، مکان پوشه پیشفرض را بپذیرید تا پایگاه داده خدمات گواهی (Certificate Services) ذخیره میشود. روی Next کلیک کنید.

20. در صفحه تأیید، روی پیکربندی کلیک کنید تا همه تنظیمات تایید شوند. روی Close کلیک کنید.

21. برای تأیید اینکه Certificate Services نصب شده است، ابزار مدیریت خدمات گواهی در مسیر Tools | Certification Authority in Server Manager را انتخاب کنید. هنگامیکه ابزار مدیریت را راهاندازی کردید، گزینه سرور را گسترش دهید تا بتوانید پوشههای زیر را مشاهده کنید.

■ گواهینامههای باطل شده (Revoked Certificates Contains ): شامل گواهیهایی است که باطل شدهاند.

■ گواهینامههای صادرشده (Issued Certificates Contains ): شامل هر گونه گواهیهایی است که توسط CA صادر شده است

■ درخواستهای معلق (Pending Requests Contains): شامل هر گونه درخواست گواهی است که هنوز در حال صدور است.

■ درخواستهای ناموفق (Failed Requests Contains): شامل گواهیهایی است که توسط CA صادر نشده است.

■ الگوهای گواهی (Certificate Templates Contains): شامل الگوهای گواهی است که تعاریفی برای انواع گواهیهایی هستند که میتوانند در PKI وجود داشته باشند.

پیکربندی SSL

اکنون که CA را نصب کردهاید، میتوانید درخواستی را برای گواهینامهها برای استفاده توسط برنامهها به CA ارسال کنید. یکی از رایجترین کاربردهای گواهیها نصب گواهی بر روی وب سرور برای SSL است که ترافیک بین کلاینت و سرور را رمزگذاری میکند.

هنگام پیکربندی SSL در یک وبسایت یا اعمال گواهیها برای هر برنامهای، چهار مرحله اصلی وجود دارد:

1. درخواست را ایجاد کنید. اولین مرحله ایجاد درخواست گواهی است که به عنوان درخواست امضای گواهی (CSR) نیز شناخته میشود. شما معمولاً به وبسایت CA هدایت میشوید تا یک فرم وب را برای ایجاد درخواست یا ایجاد درخواست از برنامه واقعی پر کنید. به عنوان مثال، IIS مایکروسافت و سرور Exchange دارای ویزاردهایی برای ایجاد درخواست گواهی هستند. پس از انجام درخواست، در یک فایل متنی ذخیره میشود. همچنین میتوانید یک درخواست گواهی از ورودی گواهیها در کنسول مدیریت مایکروسافت (MMC) ایجاد کنید.

2. درخواست را ارسال کنید. هنگامیکه درخواست را در یک فایل متنی ذخیره کردید، سپس آماده ارسال درخواست (محتوای فایل متنی) به CA هستید. باز هم، اینکار را با پیمایش به وبسایت CA انجام میدهید.

3. گواهینامه را دانلود کنید. پس از ارسال درخواست از طریق وبسایت، باید گواهی حاصل را در رایانه خود دانلود کنید. معمولاً یک لینک در پایان مرحله «ارسال درخواست» برای دانلود گواهی ارائه میشود.

4. گواهی را نصب کنید. پس از دانلود گواهی، میتوانید آنرا در برنامه خود نصب کنید.

برای آزمون سکیورتی پلاس به یاد داشته باشید که درخواست امضای گواهی (CSR) سرنام certificate signing request به معنای درخواست گواهی است که اولین گام در اجرای مکانیزمهای امنیتی در برنامهای است که از PKI استفاده میکند.

SSL-Enabling a Web Site

در تمرین زیر، در نظر داریم، با ایجاد یک درخواست گواهی و ارسال درخواست به یک CA ویندوز، SSL را در یک وبسایت فعال کنیم. در ادامه گواهی را به وبسایت اختصاص دهیم تا ارتباط بین کلاینت و وب سرور رمزگذاری شود.

ایجاد درخواست گواهی

برای ایجاد یک درخواست برای گواهی که به CA ارسال میشود این مراحل را دنبال کنید:

1. مطمئن شوید که ماشین مجازی ویندوز 10 و ماشین مجازی ServerA در حال اجرا است.

2. در ماشین مجازی ServerA ServerA گزینه Tools | Internet Information Services (IIS) Manager from Server Manager را انتخاب کنید.

3. گره ServerA در سمت چپ را انتخاب کنید (و اگر پنجرهای باز میشود که از شما میخواهد با پلتفرم وب شروع به کار کنید، گزینه No را انتخاب کنید) و Features View را به پایین پیمایش کنید تا گواهیهای سرور را در بخش IIS پیدا کنید. روی Server Certificates دوبار کلیک کنید.

4. در قسمت Actions در سمت راست، Create Certificate Request را انتخاب کنید.

5. اطلاعات زیر را در صفحه ویژگیهای نام متمایز تایپ کنید و سپس روی Next کلیک کنید:

■ Common name www.certworld.loc. حتما این نام را به DNS اضافه کنید. نام رایج باید آدرس اینترنتی باشد که کاربران در نوار آدرس مرورگر وارد میکنند تا به وب سایت دسترسی پیدا کنند. اگر آدرسی که کاربران برای دسترسی به سایت استفاده میکنند با این نام رایج متفاوت باشد، پیام هشداری مبنی بر عدم تطابق نامها برای کاربران ظاهر میشود.

■ Organization Certification World Fake Company

■ Organizational unit IT Support

■ City/locality Toronto

■ State/province ON

■ Country/region CA

6. در صفحه Cryptographic Service Provider Properties، روی Next کلیک کنید.

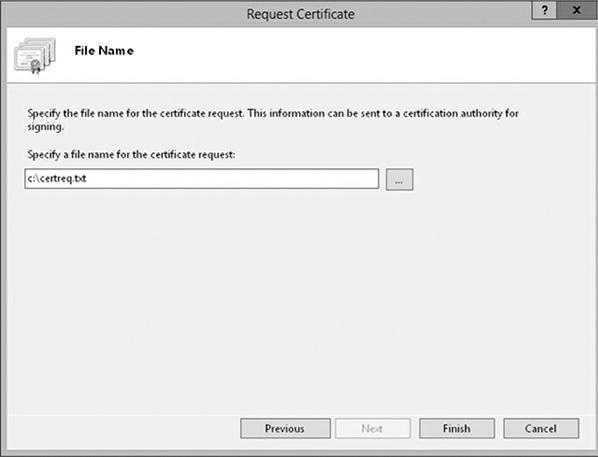

7. c:\certreq.txt را به عنوان نام فایل درخواست تایپ کنید و روی Finish کلیک کنید.

درخواست گواهی را به CA ارسال کنید

از مراحل زیر برای ارسال درخواست به CA استفاده کنید. (در این مثال، وبسایت و CA یک سیستم هستند، اما در دنیای واقعی آنها سیستمهای متفاوتی هستند.)

8. در ماشین مجازی ServerA ، مرورگر وب را اجرا کنید و http://10.0.0.1/certsrv/ را تایپ کنید تا درخواست گواهی به CA ارسال شود.

9. با نام کاربری و رمز عبور سرپرست وارد سیستم شوید.

10. لینک درخواست گواهی را انتخاب کنید.

11. لینک درخواست گواهی پیشرفته را برای درخواست گواهی وب سرور انتخاب کنید.

12. دومین لینک را برای ارسال فایل درخواست گواهی انتخاب کنید (لینکی با برچسب «ارسال یک درخواست گواهی با استفاده از یک فایل CMC (Submit a certificate request by using a base-64-encoded CMC or PKCS #10 file) یا PKCS #10 با کد پایه 64 یا ارسال درخواست تمدید با استفاده از یک PKCS (Submit a renewal request by using a base-64-encoded )با کد پایه 64 ).

13. فایل درخواست (c:\certreq.txt) را باز کنید و محتوای آن را در کادر متنی که در زیر درخواست ذخیره شده ظاهر میشود، کپی و جایگذاری کنید.

14. در فهرست کشویی الگوی گواهی، وب سرور را انتخاب کنید. سپس روی Submit کلیک کنید. صفحه وب را نبندید.

برای مطالعه بخش بعد اینجا کلیک کنید.

برای مطالعه تمام قسمتهای آموزش سکیوریتی پلاس اینجا کلیک کنید.

تبلیغات لینکی:

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟