برای مطالعه بخش قبل روی این آدرس کلیک کنید.

روشهای تحلیل

اینکه چگونه IDS تشخیص دهد که ترافیک مشکوکی وجود دارد به نوع تحلیلی که انجام میدهد، بستگی دارد. از جمله این روشها به موارد زیر باید اشاره کرد:

سیستمهای مبتنی بر امضا (Signature-Based Systems): IDS یک فایل امضا دارد که فعالیتهای مشکوک را فهرست میکند. هنگامی که IDS فعالیت را ضبط میکند، فعالیت را با پایگاه داده امضا مقایسه میکند و اگر مطابقت داشته باشد، اعلان نفوذ را ارسال میکند.

بهعنوان مثال، ممکن است سیستمی داشته باشید که زمانیکه تعدادی پیام SYN از یک آدرس IP واحد به تعدادی از پورتهای سیستم هدف در مدت زمان کوتاهی ارسال میشود، اطلاع میدهد. این فرآیند تحت عنوان امضای کلاسیک اسکن پورت شناخته میشود.

مزیت یک سیستم مبتنی بر امضا این است که هشدارهای مثبت کاذب کمی دارد. به این معنی که کمترین هشدارهای اشتباه را صادر میکند، زیرا یک سیستم مبتنی بر امضا همه چیز را بر اساس امضاهایی است که شما روی سیستم پیکربندی کردهاید، ارزیابی میکند. با توجه به اینکه هدف از پیادهسازی چنین سامانهای، شناسایی فعالیتهای خاص است، تعداد محدودی هشدار نادرست دریافت میکنید.

سیستمهای مبتنی بر ناهنجاری (Anomaly-Based Systems ): یک سیستم مبتنی بر ناهنجاری تشخیص میدهد که فعالیت عادی (یک خط پایه) چیست و سپس هر چیزی خارج از آن فعالیت عادی را فعالیت «مشکوک» در نظر میگیرد. سیستم نظارت مبتنی بر ناهنجاری معمولاً از روی رفتار شخصی که از سیستم استفاده میکند، خط مبنا را تعیین میکند. این رویکرد بهرعنوان یک سیستم نظارت بر ناهنجاری مبتنی بر رفتار نیز شناخته میشود.

مزیت سیستم ناهنجاری مبتنی بر رفتار این است که شما نیازی به پیکربندی فایل تعریف فعالیت مشکوک شناخته شده ندارید. سیستم بر اساس فعالیت کاربران میآموزد که چه چیزی عادی است. مشکل سیستم مبتنی بر رفتار این است که هر چیزی خارج از هنجار را مشکوک تلقی میکند و در نتیجه هشدارهای کاذب مثبت زیادی تولید میکند.

تجزیه و تحلیل اکتشافی/رفتار (Heuristic/Behavior Analysis): تحلیل اکتشافی نوعی تحلیل است که فعالیتهای مخرب را بر اساس قواعدی که توسط فروشنده در یک پایگاه داده ذخیره شده و سپس توسط نرمافزار خوانده میشود، شناسایی میکند. قواعد فروشنده بر اساس تجربیات گذشته در ارتباط با فعالیتهای مخرب ایجاد میشوند. تجزیه و تحلیل اکتشافی رویکردی محبوب است که نرمافزارهای آنتیویروس نیز از آن استفاده میکنند. هدف از تجزیه و تحلیل اکتشافی، شناسایی ویروسهای جدید ناشناخته است. نرمافزار محافظت از ویروس معمولاً برنامه را در یک منطقه ایزوله به نام ماشین مجازی (VM) اجرا میکند. سپس نرمافزار محافظت در برابر ویروس هر کاری را که برنامه هنگام اجرا انجام میدهد تجزیه و تحلیل میکند و فعالیت را با تجربیات گذشته مقایسه میکند. بهعنوان مثال، نرمافزار آنتیویروس ممکن است به دنبال فعالیتهای مخربی مانند بازنویسی فایل یا نشانههایی باشد که برنامه در حال تکثیر یا تلاش برای پنهان کردن خود است.

انواع IDS

هنگامی که سیستم تشخیص نفوذ خود را پیادهسازی میکنید، میتوانید یک IDS مبتنی بر میزبان یا یک IDS مبتنی بر شبکه را انتخاب کنید. در ادامه به بررسی اجمالی تفاوت این دو نوع IDS میپردازیم.

یک IDS مبتنی بر میزبان (HIDS) بر روی یک سیستم نصب میشود و بر فعالیت سیستم نظارت میکند. HIDS با نظارت بر مناطقی مانند حافظه، فایلهای سیستم، فایلهای گزارش و اتصالات شبکه، فعالیتهای مشکوک را شناسایی میکند. پیادهسازی HIDS این محدودیت را دارد که میتواند فقط فعالیتهای روی سیستمی را که نرمافزار روی آن نصب شده است نظارت کند. اگر میخواهید فعالیتهای مشکوک را در چندین سیستم نظارت کنید، باید نرمافزار HIDS را روی چندین سیستم نصب کنید.

IDS مبتنی بر شبکه (NIDS) را می توان به عنوان دستگاه شبکه یا به عنوان نرمافزار روی یک سیستم نصب کرد. در هر صورت، NIDS تمام ترافیکی را که در سراسر شبکه انتقال پیدا میکند، تجزیه و تحلیل میکند. NIDS ترافیک شبکه را تجزیه و تحلیل میکند و فعالیتهای مشکوک را جستجو میکند، جزئیات فعالیت را ثبت میکند و یک هشدار مدیریتی ارسال میکند.

همانطور که در شکل زیر نشان داده شده است، NIDS از چند مؤلفه تشکیل شده است که با هم کار میکنند تا ترافیک مشکوک را شناسایی کنند:

■ سنسورها: یک حسگر قطعهای نرمافزاری یا سختافزار است که در هر سگمنت شبکه قرار میگیرد و مسئول جمعآوری ترافیک از آن سگمنت و سپس ارسال ترافیک به موتور تجزیهوتحلیل یا زیرساخت تجمیعکننده گزارشها است. تجمیعکننده مولفهای است که تمام ترافیک حسگرها را جمعآوری کرده و به موتور آنالیز ارسال میکند.

■ موتور تجزیه و تحلیل که به عنوان موتور همبستگی نیز شناخته میشود، مسئول دریافت بستهها از حسگر (یا تجمیعکننده) و سپس انجام تجزیه و تحلیل بر روی بستهها برای تعیین مشکوک بودن یا نبودن آنها است. بهعنوان مثال، اگر NIDS در این مورد یک IDS مبتنی بر امضا باشد، موتور تجزیه و تحلیل بستهها را با پایگاه داده ترافیک مشکوک و شناخته شده مقایسه میکند.

■ کنسول: به عنوان ابزار مدیریتی نیز شناخته میشود و معمولاً هشدارها و اعلانها در آن قرار میگیرد. مدیر NIDS را از کنسول پیکربندی میکند.

کلاسهای IDS

برای آزمون سکیوریتی پلاس باید با کلاسهای مختلف IDS آشنا باشید. کلاس IDS نشان میدهد که IDS چگونه به فعالیتهای مشکوک پاسخ میدهد، آیا صرفاً فعالیت را ثبت میکند یا نوعی اقدام اصلاحی را نیز انجام میدهد؟

Passive vs. Inline IDS : یک IDS غیرفعال بر فعالیتهای مشکوک نظارت میکند و وقتی فعالیتی را که مشکوک میداند شناسایی میکند، به سادگی فعالیت را در یک فایل گزارش ثبت میکند و اعلانی برای سرپرست ارسال میکند. درک این نکته مهم است که یک IDS غیرفعال برای محافظت از شبکه در برابر فعالیتهای مشکوک بیشتر کاری انجام نمیدهد. توجه داشته باشید که یک IDS غیرفعال که به این روش پیکربندی شده است، معمولاً به یک پورت نظارتی یا شاهراه شبکه متصل میشود تا به IDS اجازه دهد تمام ترافیک شبکه را دریافت کند.

IDS درون خطی (Inline) در مسیر بستهها قرار میگیرد تا بستهها از IDS عبور کنند تا به مقصد برسند. مزیت روش فوق این است که IDS میتواند اقداماتی مانند مسدود کردن ترافیک در صورت مشکوک بودن را انجام دهد. یکی دیگر از مزایای IDS درون خطی این است که اگر IDS از کار بیفتد، تا زمانی که IDS ثابت نشود، هیچ بستهای نمیتواند از طریق سیستم عبور کند. IDS غیرفعال یک کپی از همه دادهها دریافت میکند و آنها را ارزیابی میکند، اگر IDS از کار بیفتد، ترافیک همچنان به مقصد میرسد، اما بازرسی نمیشود.

Active IDS and IPS: یک IDS فعال فعالیتهای مشکوک را رصد میکند و وقتی فعالیتی را که مشکوک میداند شناسایی میکند، ممکن است فعالیت را در فایلی ثبت کند و اعلانی برای سرپرست ارسال کند، اما برای محافظت از محیط نیز اقداماتی انجام میدهد. بهعنوان مثال، اگر IDS فعال متوجه شود که یک سیستم در حال انجام یک پینگ سوئیپ است، ممکن است آن سیستم را از شبکه جدا کند تا سیستم مشکوک نتواند ترافیک بیشتری ارسال کند.

ذکر این نکته ضروری است که اصطلاح Active IDS به تدریج حذف شده است و اکنون یک IDS فعال به عنوان سیستم پیشگیری از نفوذ شبکه (IPS) شناخته میشود، زیرا اقداماتی را برای جلوگیری از ادامه فعالیت مشکوک انجام میدهد.

HIPS vs. NIPS : دو گروه عمده از سیستمهای پیشگیری از نفوذ وجود دارد. یک سیستم پیشگیری از نفوذ مبتنی بر میزبان (HIPS) مسئول نظارت بر فعالیت در یک سیستم است، معمولاً با مشاهده گزارشها، شناسایی فعالیتهای مشکوک در آن سیستم و سپس انجام اقدامات اصلاحی اینکار را انجام میدهد. یک سیستم پیشگیری از نفوذ مبتنی بر شبکه (NIPS) مسئول نظارت بر تمام فعالیتهای شبکه (نه فقط فعالیت در یک سیستم) و شناسایی ترافیک شبکه مشکوک قبل از انجام اقدامات اصلاحی است.

In-Band vs. Out-of-Band: هر دو به یک IPS اشاره دارند که درون خطی قرار میگیرند، به این معنی که ترافیک باید از آن عبور کند تا به سیستم مقصد برسد. رویکرد فوق به IPS اجازه میدهد تا نه تنها ترافیک را در صورت مشکوک بودن کنترل کند بلکه مسدود کند. خارج از باند به IDS/IPS گفته میشود که یک کپی از ترافیکی که از طریق شبکه عبور میکند را برای نظارت دریافت میکند. در این سناریو، IDS فقط میتواند هشدارها را ارسال کند.

قوانین (Rules): هنگام پیکربندی IDS، قوانین را به گونهای پیکربندی کنید که نوع ترافیکی را که مشکوک تلقی میشود را شناسایی کند. برای مثال، کد زیر قانونی ایجاد میکند که بستههای ICMP نوع 8 (پیامهای درخواست پژواک) را که دارای یک آدرس IP مبدا که از شبکه داخلی ما 192.168.1.0 نیست و یک آدرس مقصد که برای هر سیستمی در 192.168 است، ثبت میکند. شبکه 1.0 در فایل لاگ، متن نمایش "ICMP Traffic Detected" را به همراه جزئیات بسته ضبط میکنید.

Log icmp !192.168.1.0/24 and ->192.168.1.0/24 and (itype:8;msg: “ICMP Traffic Detected”;)

Analytics : موتور تجزیه و تحلیل مولفه کلیدی IDS است که وظیفه تحلیل ترافیک جمعآوری شده را انجام میدهد. موتور تجزیه و تحلیل از قوانینی که در IDS پیکربندی کردهاید استفاده میکند تا مشخص کند چه ترافیکی مشکوک در نظر گرفته میشود و چگونه به ترافیک مشکوک پاسخ دهد.

False Positive vs. False Negative : هنگام ارزیابی IDSها، حتماً وضعیت تعداد هشدارهای مثبت و منفی کاذب را بررسی کنید. داشتن یک IDS که تعداد زیادی گزارش نادرست ارسال میکند، خبر بدی است، زیرا به این معنی است که IDS زمانی که نباید هشدار دهد یا زمانی که باید آلارمی را ایجاد نمیکند.

■ مثبت کاذب: زمانی است که IDS بیان میکند که فعالیت مشکوکی وجود داشته است (مثبت)، اما در واقعیت وجود نداشته است (فرضی نادرست). به زبان ساده، IDS فعالیتهای مشکوکی را گزارش میدهد، اما هیچ اتفاقی رخ نداده است.

■ منفی کاذب: زمانی است که IDS هیچ فعالیت مشکوکی نمیبیند، در حالی که اشتباه میکند و مورد مشکوکی وجود داشته سات. به عبارت ساده، IDS نمیتواند فعالیت مشکوکی را که واقعاً رخ داده است شناسایی کند و بنابراین آنرا گزارش نمیکند.

یکی از سامانههای IDS مبتنی بر شبکه که عملکرد خوبی دارد، Snort است. پیشنهاد میکنیم نحوه کار با این سامانه را بررسی کنید.

Honeypot و Honeynets

هانیپات سیستمی است که در شبکه خصوصی یا در DMZ قرار میگیرد و به گونهای طراحی شده که هکر را از سیستم های حیاتی دور کند و به هانیپات سوق دهد. هکر زمانی را صرف تلاش برای هک کردن هانیپات میکند، اما در تمام این مدت، شما فعالیتهای او را ثبت میکنید و IDS مبتنی بر میزبان را روی هانیپات نصب میکنید تا اعلان وجود هکر برای شما ارسال شود.

اکثر شرکتها اشتباه میکنند که هانیپات را ایمن نمیکنند، زیرا میخواهند هکر به آن نفوذ کند، اما اگر به خطر انداختن هانیپات برای هکر بسیار آسان شود، هکر ممکن است از آن دور شود و متوجه تله شود.

یکی دیگر از اصطلاحات امنیتی رایج Honeynet است که یک شبکه کامل است که برای ظاهر شدن به عنوان یک شبکه واقعی طراحی شده است، اما صرفاً برای فریب دادن هکر و دور کردن او از شبکه واقعی طراحی شده است.

هانیفایل (HoneyFiles)

Honeyfile فایلی است که روی یک سیستم قرار میدهید تا هکر آنرا باز کند. میتوانید سامانه فوق را بهگونهای پیکربندی کنید تا هنگامی که فایل باز میشود، یک هشدار برای شما ارسال کند تا در جریان این مسئله قرار بگیرید. برای مثال، میتوانید فایلی به نام passwords.txt را روی دسکتاپ قرار دهید که مهاجم را فریب میدهد تا فکر کند فایلی با تمام رمزهای عبور شما در آن وجود دارد. هنگامی که هکر فایل را باز میکند، یک هشدار ارسال میشود که به شما اطلاع میدهد که فایل باز شده است.

DNS Sinkhole

حفره DNS زمانی است که سرور DNS با اطلاعات آدرس IP جعلی برای URLهای مخرب شناخته شده یا نام دامنه پاسخ میدهد. این آدرسهای IP جعلی برای کلاینتها ارسال میشوند تا کلاینتها به آدرسهای مخرب شناخته شده متصل نشوند.

تلهمتری جعلی

تلهمتری دادههایی است که برای اهداف نظارت جمعآوری میشود. برخی از برنامهها به شما امکان میدهند دادههای تلهمتری جعلی تولید کنید که میتواند اطلاعاتی در مورد زیرساخت، سرورها و مشتریان باشد. دادههای تله متری جعلی را میتوان برای آزمایش راهحلهایی که از دادههای تلهمتری استفاده میکنند تولید کرد.

تحلیلکنندههای پروتکل

سیستمهای تشخیص نفوذ و هانیپاتها با نظارت بر فعالیتهای هکری و کشف فعالیتهای مخرب در شبکه یا سیستم سروکار دارند. یکی دیگر از ابزارهای رایجی که میتوانید برای کشف فعالیتهای مشکوک از آن استفاده کنید، تحلیلگر پروتکل است (که به آن شنودکننده بسته نیز میگویند). تحلیلکننده پروتکل یا بسته، میتواند تمام ترافیک در سگمنت شبکه را ضبط کند و برای شناسایی ترافیک مشکوک استفاده شود.

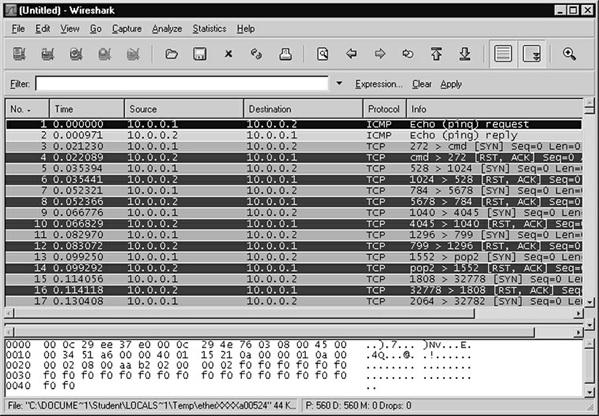

بهعنوان مثال، ممکن است از یک sniffer بسته مانند Wireshark برای ضبط ترافیک شبکه استفاده کنید و متوجه شوید که تعدادی پیام TCP SYN وجود دارد که از یک سیستم میآیند و برای پورتهای مختلف در یک سیستم هدف یکسان هستند. این یک نشانه عالی است که شخصی در حال انجام اسکن پورت در شبکه است. شکل زیر عملکرد ابزار فوق را نشان میدهد.

امروزه به دلیل ویژگیهای امنیتی سوئیچها، نظارت بر ترافیک کمی سختتر از گذشته است. به یاد داشته باشید که یک سوئیچ فقط ترافیک را به درگاهی که سیستم مقصد در آن قرار دارد هدایت میکند، بنابراین امروزه داشتن نرمافزار ثبت بسته کافی نیست. بهطور معمول، سیستمها تنها ترافیکی را دریافت و پردازش میکنند که یک مک آدرس مقصد در سرآیند بسته با مک آدرس خود یا آدرس پخشی دارند. روش فوق محبوبیت زیادی نزد کارشناسان امنیت و شبکه دارد:

■ Port spanning/port mirroring: اگر گستره پورت را که به عنوان port mirroring شناخته میشود، پیکربندی کنید، سوئیچ یک کپی از تمام ترافیک را به هر درگاهی که بهعنوان درگاه آینهشده پیکربندی کردهاید ارسال میکند. سپس ایستگاه مانیتورینگ یا IDS خود را به آن پورت آینهای متصل میکنید تا سیستم بتواند یک کپی از ترافیک دریافت کند.

شبکههای محلی مجازی (VLAN)

اگر میخواهید با تقسیم شبکه خود به دامنههای پخشی مختلف بدون استفاده از روترهای متعدد، مرزهای ارتباطی ایجاد کنید، میتوانید با استفاده از شبکههای محلی مجازی (VLAN) روی سوئیچ شبکه اینکار را انجام دهید. در شمارههای اولیه یاد گرفتید که هنگامی که یک سیستم به پورت یک سوئیچ که بخشی از یک VLAN خاص است متصل شود، سیستم نمیتواند با سیستمهای موجود در VLANهای دیگر ارتباط برقرار کند، مگر اینکه از یک روتر برای هدایت دادهها از یک VLAN به VLAN دیگر استفاده شود.

مجازیسازی

محصولات مجازیسازی به شما این امکان را میدهند که ترافیک را با استفاده از شبکههای مجازی تقسیمبندی کنید. با شبکه مجازی، میتوانید ماشینهای مجازی را در بخشهای مختلف شبکه قرار دهید و کنترل کنید که ماشینهای مجازی میتوانند با یکدیگر صحبت کنند.

شبکههای شکاف هوایی (Air Gap)

شکاف هوایی در زمینه تقسیمبندی شبکه یک اصطلاح مفهومی است به این معنی که یک شبکه نقطه اتصال با شبکه دیگر ندارد. بهعنوان مثال، در محیطهای بسیار امن، ممکن است یک شبکه مخفی و یک شبکه غیر مخفی وجود داشته باشد. با توجه به حساسیت شبکه مخفی، قرار نیست هیچ ارتباط فیزیکی بین دو شبکه وجود داشته باشد و در نتیجه شکاف هوایی ایجاد شود.

برای مطالعه تمام قسمتهای آموزش سکوریتی پلاس اینجا کلیک کنید.

معرفی آموزشگاه شبکه و امنیت

- تهران: آموزشگاه عصر رایان شبکه

- مهندس اطلاعات

- تلفن: 02188549150 کانال: Asrehshabakeh@

تبلیغات لینکی:

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

دیدگاهها

Great ,keep going please ,useful and precious