برای مطالعه بخش قبل روی این آدرس کلیک کنید.

حمله به زنجیره تامین

زنجیره تامین یک کسب و کار شامل هر فروشنده یا فعالیتی است که برای رساندن کالا به دست مشتریان مورد نیاز است. برای مثال، یک سازنده خانه ممکن است چوب موردنیاز را از شرکتهای تولید الوار دریافت کند، بنابراین این شرکتها بخشی از زنجیره تامین سازنده خانه هستند. حمله به زنجیره تامین زمانی است که مهاجم عناصر زنجیره تامین یک شرکت را هدف قرار میدهد و مانع ارائه خدمات توسط شرکت میشود. سناریوی دیگر برای حملات زنجیره تامین این است که اگر یک شرکت در تامین امنیت داراییهای خود کار بزرگی انجام دهد و مهاجم نتواند آن داراییها را به خطر بیاندازد، مهاجم ممکن است با علم به اینکه کالای در معرض خطر به شرکت تحویل داده میشود، حمله به منابع زنجیره تامین را انتخاب کند.

حملات ابرمحور در مقابل حملات درون سازمانی (Cloud-Based vs. On-Premises Attacks)

حمله ابرمحور حملهای است که بر خدمات ابری یک شرکت متمرکز است. به عنوان مثال، یک مهاجم ممکن است از نرمافزار مخربی استفاده کند تا دادهها را از فضای ذخیرهسازی ابری کاربر حذف کند. از سوی دیگر، یک حمله سازمانی روی حمله به منابع یک شرکت که در دفاتر آن یا در شبکه محلی آن (LAN) قرار دارند، متمرکز است.

دلایل اثربخشی (Effectiveness)

دلایل متعددی وجود دارد که چرا هکرها علاقمهمند به حملات مهندسی اجتماعی هستند و چرا چنین حملاتی روی اکثر افراد مؤثر است. از آنجایی که مردم ممکن است در مورد برخی از تکنیکهای مختلف مهندسی اجتماعی نشنیده باشند، به همین دلیل آمادگی لازم برای رویارویی با این مدل حملهها را ندارند. فهرست زیر مهمترین اصول بهکارگرفته شده در مهندسی اجتماعی را به همراه دلایل کلیدی موفقیت این مدل حملهها در مهندسی اجتماعی را نشان میدهد.

■ Authority: اغلب اوقات هکر فرایند جعل شخصیت افراد با نفوذ را انجام میدهند که باعث میشود قربانی باور کند که باید کاری را که هکر میگوید انجام دهد.

■ Intimidation : ارعاب ممکن است قربانی از پیامی که هکر میفرستد بترسد، بنابراین قربانی دقیقاً همان کاری را انجام میدهد که پیام میگوید.

■ Consensus/social proof: هکر معمولاً برخی از حقایق شناخته و مرتبط با قربانی را برای اول ارسال میکند تا نشان دهد مدارک کافی در مورد قربانی دارد و فرد باید به او اعتماد کند.

■ Scarcity : کمیابی به حالتی اشاره دارد که حمله به شکل ایمیل، وبسایت یا حتی تماس انجام میشود، جایی که هکر باعث میشود قربانی احساس کند که اکنون باید روی لینک ارایه شده کلیک کند، زیرا زمان محدودی برای انجام آن دارد.

■ Urgency : فوریت به حالتی اشاره دارد که هکر در ایمیل یا تماس تلفنی به سرعت صحبت کرده یا از ادبیانی استفاده میکند تا قربانی را تحت تاثیر قرار دهد که اکنون اتفاق مهمی میافتد.

■ Familiarity/liking : هکر ممکن است از لحن دوستانه و اجتماعی استفاده کند که باعث میشود قربانی او را دوست داشته باشد و بخواهد کمک کند.

■ Trust: اعتماد در طبیعت انسانها است که به افرادی که به نظر میرسد به کمک نیاز دارند اعتماد کنیم.

پیشگیری از بروز حملات مهندسی اجتماعی

نه تنها باید اطلاعات دقیقی در ارتباط با یک حمله خاص داشته باشید، بلکه باید نحوه محافظت از سازمان و زیرساختها در برابر چنین حملهای را بدانید. وقتی صحبت از حملات مهندسی اجتماعی میشود، تنها راه محافظت از خود و کارکنان سازمان آموزش و آگاهی است.

اطمینان حاصل کنید که به عنوان بخشی از برنامه آموزشی و اطلاعرسانی کارکنان را با سناریوهای مهم حملات مهندسی اجتماعی آموزش دادهاید.

اطمینان حاصل کنید که همه کارکنان، از جمله کاربران، مدیریت و مدیران شبکه میدانند که در معرض حملات مهندسی اجتماعی هستند.

اطمینان حاصل کنید کارمندان به درستی آموزش دیدهاند که هر فردی که به عنوان مدیر شبکه با آنها تماس برقرار کرده و خواهان رمز عبور آنها یا تغییر رمز عبور آنها است اعتماد نکنند. اکثر شرکتها یک سوال محرمانه دارند که کاربر میتواند از آن طرف تلفن بپرسد و اگر آن فرد پاسخ را بداند، کاربر میداند که فرد موردنظر همان کسی است که ادعا میکند.

اطمینان حاصل کنید که کارمندان متوجه شدهاند که حمله فیشینگ چیست و باید ایمیلهایی را که از آنها میخواهند روی لینکی کلیک کرده و وارد یک سایت شوند را حذف کنند. این شامل ایمیلهایی میشود که به نظر میرسد از بانک، ارائهدهنده ایمیل، PayPal، eBay و غیره میآیند.

نکته: آموزش امنیتی و آگاهی تنها راه جلوگیری از حملات مهندسی اجتماعی است.

شناسایی حملات شبکه

اکنون که روشهای متداول حملات مهندسی اجتماعی را درک کردهاید، اجازه دهید به شناسایی حملات پیرامون شبکهها بپردازیم. حملات شبکه نیز بسیار محبوب شده اند و به صورت روزانه رخ می دهند. مطمئن شوید که با حملات مورد بحث در این بخش هم برای دنیای واقعی و هم برای امتحان گواهینامه Security+ آشنا هستید.

حملات محبوب نزد هکرها

برای آزمون سکیوریتی پلاس باید با انواع مختلف حملات پیرامون شبکهها آشنا باشید. در این بخش، حملات رایجی مانند انکار سرویس (DoS)، جعل، استراق سمع و حملات مرد میانی را بررسی میکنیم

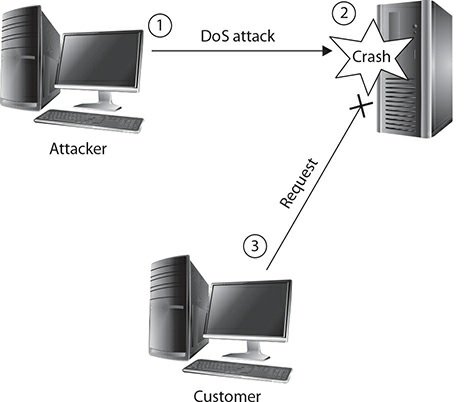

حمله انکار سرویس (Denial of Service)

حمله DoS شامل ارسال حجم زیادی از درخواستها برای یک سیستم یا سرور است، به طوری که سیستم به اندازهای مشغول سرویسدهی به درخواستهای هکر است که نمیتواند به درخواستهای معتبر دیگر کلاینتها پاسخ دهد. شکل زیر این موضوع را نشان میدهد.

به عنوان مثال، یک هکر میتواند یک وب سرور را با درخواستهای بیش از اندازه مشغول کند تا وبسرور نتواند صفحات وب را به موقع برای کلاینتها ارسال کند. رویکرد فوق باعث میشود تا کلاینتها دیگر تمایلی به استفاده از خدمات آن سایت نداشته باشند و به سراغ سایتهای دیگر بروند. با حمله DoS، مهاجم ممکن است باعث کندی عملکرد شبکه شود میتواند سیستم قربانی را خراب کرده و اصل دسترسپذیری را هدف قرا ردهد.

انکار سرویس توزیع شده (Distributed Denial of Service)

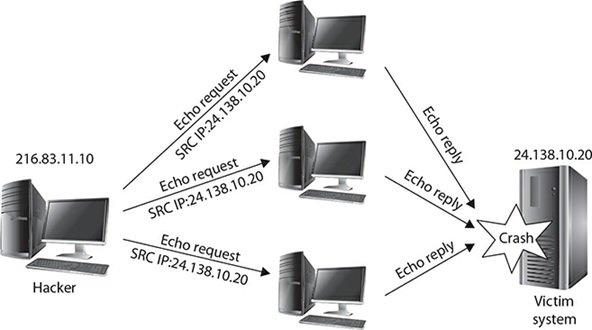

حمله انکار سرویس توزیع شده (DDoS) زمانی است که هکر از تعدادی سیستم برای انجام حمله استفاده میکند تا بتواند درخواستهای بیشتری برای هدف ارسال کند. برای اجرای حمله DDoS، هکر ابتدا تعدادی از سیستمها را آلوده کند تا بتواند کنترل آنها را به دست گیرد و سپس از آن سیستمها برای حمله به هدف استفاده کند. سیستمهای آلوده شده در اصطلاح سیستمهای زامبی نامیده میشوند، زیرا آنها اختیار عملی از خود ندارند و هر کاری که هکر به آنها بگوید انجام میدهند.

یک مثال بسیار محبوب از حمله DDoS به چند سال قبل و حمله smurf باز میگردد که هکر یا هکرها اقدام به ارسال پیامهای پینگ (ICMP) از طریق سیستمهای مختلف برای هدف خود کردند، در آن حمله هکرها آدرس IP منبع بستهها را جعل کرده بودند، به طوری که به نظر میرسید تمامی درخواستها از جانب کلاینتهای قانونی ارسال شده است. شکل زیر این حمله را نشان میدهد.

سپس همه سیستمها پاسخهای ICMP خود را به سیستم قربانی ارسال میکردند که باعث به وجود آمدن ترافیک بیش از حد اندازه سگین و از دست رفتن وبسرور شد.

امروزه انواع مختلفی از حملات DDoS وجود دارد که از مهمترین آنها به موارد زیر باید اشاره کرد:

■ Network: حمله DDoS مبتنی بر شبکه شامل استفاده از پهنای باند شبکه یا مصرف توان پردازشی دستگاههای شبکه است تا شبکه پاسخگو نباشد یا عملکرد ضعیفی داشته باشد.

■ Application: یک حمله DDoS برنامه کاربردی درخواستهای زیادی را برای یک برنامه یا سرویس ارسال میکند تا هدف قادر به پاسخگویی نباشد یا از کار بیفتد.

■ Operational technology: حمله مذکور یک سختافزار یا نرمافزاری را هدف قرار میدهد که در صنایع تولیدی یا کارخانهها از آن استفاده میشود.

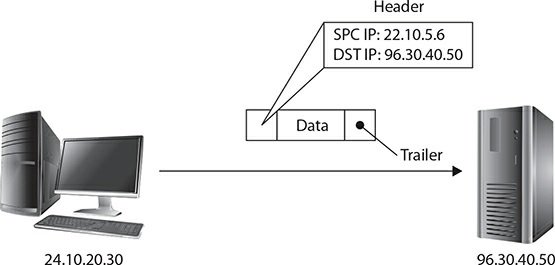

جعل (Spoofing)

جعل نوعی حمله است که در آن هکر آدرس منبع اطلاعات را تغییر میدهد تا به نظر برسد که اطلاعات از طرف شخص دیگری آمده است. گاهی اوقات از جعل به عنوان refactoring نیز یاد میشود. جعل خود به زیرشاخههای مختلفی تقسیم میشود که از مهمترین آنها به موارد زیر باید اشاره کرد:

■ جعل IP: وقتی آدرس IP منبع یک بسته تغییر میکند به طوری که به نظر میرسد بسته از منبع دیگری آمده است را حمله جعل IP spoofing میگوییم.

جعل آدرس IP برای اینکه بسته به نظر برسد که واقعی است و از طرف شخص دیگری آماده است بر مبنای دو رویکرد زیر اجرا میشود:

■ جعل MAC: هنگامی که آدرس مک منبع یک فریم تغییر میکند بهطوری که به نظر میرسد پیام از سیستم یا دستگاه دیگری آمده است.

■ جعل ایمیل: وقتی آدرس یک پیام ایمیل طوری تغییر داده شود که ایمیل به نظر برسد که از طرف شخص دیگری آمده است. در روش فوق معمولا از مهندسی اجتماعی استفاده میشود.

توجه به این نکته ضروری است که هکر ممکن است یک فریم یا یک بسته را به منظور دور زدن فهرست کنترل دسترسی جعل کند. برای مثال، اکثر شبکههای بیسیم فیلتر MAC را پیادهسازی میکنند که در آن تنها آدرسهای MAC خاصی مجاز به دسترسی به شبکه بیسیم هستند. البته در این حالت نیز خطر حمله وجود دارد، زیرا هنگامی که هکر متوجه میشود چه آدرسهای MAC در شبکه مجاز به فعالیت هستند، سعی میکند آدرس MAC خود را جعل کند تا شبیه یکی از آدرسهای معتبر باشد. علاوه بر این، یک هکر ممکن است آدرس IP را نیز جعل کند تا از فیلتر روتری عبور کند که تنها به ترافیک آدرسهای IP خاص اجازه عبور را میدهد.

نکته: جعل عبارت است از تغییر آدرس منبع برای اینکه اطلاعات به نظر برسد که از طرف شخص دیگری آمده است. جعل IP و جعل MAC روشهای محبوبی هستند که توسط هکرها برای دور زدن فیلترهای قرار داده شده روی فایروالها و شبکههای بیسیم استفاده میشود.

در زیر نمونههایی از برنامههایی را مشاهده میکنید که قادر به جعل بستهها هستند:

■ Nemesis: یک برنامه بستهساز لینوکس است که انواع مختلفی از بستهها مانند بستههای ARP و TCP را ایجاد میکند.

■ Hping2: یک برنامه بستهساز لینوکسی که برای ساخت بستههای پینگ استفاده میشود که از TCP به جای بستههای ICMP استفاده میکند.

hping -c 3 -s 53 -p 80 -s 192.168.2.200

■ Macchanger: برنامه محبوب دیگری در لینوکس است که برای تغییر آدرس MAC سیستم استفاده میشود. Macchanger یک برنامه رایج است که توسط هکرها برای جعل آدرس MAC خود به منظور دسترسی به شبکه بیسیم استفاده میشود.

macchanger --mac 11:22:33:44:55:66 wlan0

استراق سمع / شنود (Eavesdropping/Sniffing)

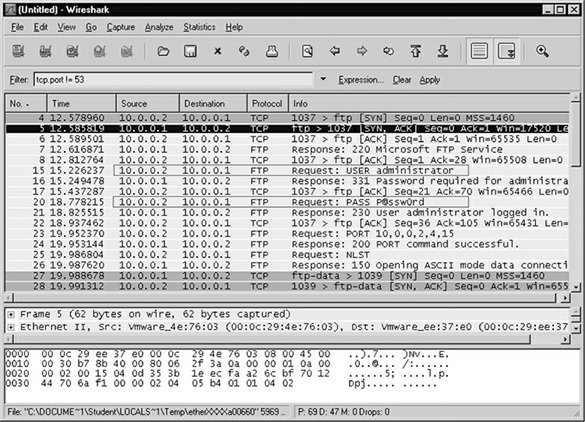

یکی دیگر از پر کاربردترین حملههایی که پیرامون شبکههای کامپیوتری قرار دارد، حمله استراق سمع است که بهنام sniffing نیز شناخته میشود. با یک حمله شنود، هکر ترافیک شبکه را ضبط میکند و میتواند محتویات بستههایی که در شبکه انتقال پیدا میکنند را مشاهده کند. بستهها ممکن است حاوی اطلاعات حساسی در ارتباط با شماره کارت اعتباری، نام کاربری و رمز عبور باشند.

در مقالههای ابتدایی این آموزش یاد گرفتید که سوئیچ شبکه ترافیک را فیلتر میکند و دادهها را به پورت سوئیچ که سیستم مقصد در آن قرار دارد ارسال میکند. این نوع فیلتر کردن به محافظت در برابر استراق سمع کمک میکند، زیرا اساساً این فرصت را از هکر برای ضبط و شنود ترافیک شبکه میگیرد. با این حال، هکر میتواند جدول آدرس مک روی سوئیچ را با ورودیهای جعلی مسموم کند، به طوری که سوئیچ به جدول آدرس MAC دیگر اعتماد نکند و سپس شروع به سیلآسای همه فریمها به همه پورتها کند. در این حالت هکر یک کپی از تمام ترافیک دریافت میکند!

از میان نرمافزارهای مختلفی که برای شنود بستهها استفاده میشوند، موارد زیر محبوب بیشتری نسبت به سایرین دارند:

■ Wireshark: برنامهای است که میتوانید به صورت رایگان از www.wireshark.org دانلود کنید. Wireshark یک تحلیلگر پیشرفته شبکه است که روی پلتفرمهای مختلف از جمله ویندوز و لینوکس اجرا میشود.

■ tcpdump: یک فرمان لینوکس است که برای ضبط ترافیک شبکه و ارسال آن برای فایلی که تعیین میکنید استفاده میشود. دستور زیر تمام ترافیک روی رابط اترنت eth0 را میگیرد و دادهها را در فایلی به نام output.txt مینویسد (اطلاعاتی که ممکن است برای بازپخش استفاده شوند):

tcpdump -v -i eth0 -w output.txt

■ airodump-ng: یک برنامه لینوکسی است که برای ضبط ترافیک بیسیم استفاده میشود. دستور زیر ترافیک یک شبکه بیسیم مرتبط با کارت شبکه wlan0 دریافت کرده و اطلاعات را در فایلی بهنام wepfile مینویسد (اطلاعاتی که ممکن است برای بازپخش استفاده شوند):

airodump -ng -c 11 -w wepfile -bssid 00:11:22:33:44:55 wlan0

بازپخش (Replay)

یک حمله بازپخشی سرآغازی بر یک حمله sniffing است، زیرا هکر ابتدا باید ترافیکی را که میخواهد بازپخش کند را ضبط کند. در ادامه هکر ترافیک را دوباره به شبکه ارسال میکند (آن را دوباره پخش میکند که به آن بازپخشی میگویند). هکر ممکن است ابتدا ترافیک را تغییر دهد و آنرا مجدداً پخش کند یا ممکن است به سادگی ترافیک را باپخش کند تا ترافیک بیشتری در شبکه به وجود آورد.

یک مثال خوب از بردار حمله بازپخشی، هک بیسیم است. برای اینکه بتوانید رمزگذاری یک شبکه بیسیم را بشکنید، باید حجم زیادی از ترافیک را ضبط کنید. اگر شبکه یک شبکه کوچک با ترافیک کم باشد، میتوانید مقداری از ترافیک موجود را گرفته و آنرا بارها و بارها برای تولید ترافیک بیشتر بازپخش کنید. در شمارههای آتی اطلاعات بیشتری در مورد شبکههای بی سیم و هک به دست خواهیم آورد.

دستورات زیر برای پخش مجدد ترافیک هستند:

■ tcpreplay: یک فرمان لینوکسی است که برای پخش مجدد ترافیک ذخیره شده در فایل ضبط ایجاد شده توسط tcpdump استفاده میشود. نحوه انجام اینکار به صورت زیر است:

tcpreplay output.txt -i eth0

■ aireplay-ng: یک فرمان لینوکسی است که برای پخش مجدد ترافیک بی سیم در شبکه ضبط شده با دستور airodump-ng استفاده میشود.

در شماره آینده مبحث فوق را ادامه میدهیم.

برای مطالعه تمام قسمتهای آموزش سکوریتی پلاس اینجا کلیک کنید.

معرفی آموزشگاه شبکه و امنیت

تهران: آموزشگاه عصر رایان شبکه

- مهندس اطلاعات

- تلفن: 02188549150 کانال: Asrehshabakeh@

تبلیغات لینکی:

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟