سازمان پروژه امنیت برنامه وب باز (OWASP) فهرست شناخته شدهای از مطرحترین آسیبپذیریها و نواحی تحت حمله در اینترنت اشیا را جمعآوری کرده که نشان میدهد بخش عمدهای از زیرساختهای اینترنت اشیا در برابر حملات سایبری بی دفاع هستند. علاوه بر سوء استفاده از گواهینامههای پیشفرض یا ناایمن که روی دستگاههای حساس و حیاتی اثرگذار هستند، هکرها به سه گروه دیگر از خدمات و برنامههای کاربردی اینترنت اشیا حمله میکنند:

1. حملاتی که شامل تزریق فرمانها به پایگاههای داده، اسکریپتنویسی فرا وبگاهی (XSS) و پیمایش دایرکتوری میشوند

این گروه شامل حملات شناخته شدهای است که طی یکی دو دهه اخیر علیه اپلیکیشنهای وب استفاده شده است. این نوع آسیبپذیریها شکار سادهای برای مهاجمانی هستند که قصد حمله به یک دستگاه اینترنت اشیا را دارند. حمله میتواند با استفاده از ابزارهای منبع باز موجود به صورت نیمه خودکار انجام شود. مهاجمان میتوانند از اسکنرهای امنیتی استاندارد برای شناسایی آسیبپذیریها استفاده کنند.

2. بهرهبرداریهای سطح زیرین از میانافزار دستگاه با هدف شناسایی سرریز بافر یا مشکلات حافظه که غیرفعال شدن دستگاه یا اجرای کدهای دلخواه روی دستگاه را به همراه دارد.

بهرهبرداری از این نوع آسیبپذیری معمولا به مهارتهای مهندسی معکوس در سطح کدهای ماشین و آشنایی با زبان اسمبلی و دستورالعملهای پردازنده مرکزی نیاز دارد. بنابراین انجام چنین حملاتی در دنیای واقعی اگرچه بهطور بالقوه صدمات بیشتری وارد میکند، اما پیادهسازی آن دشوارتر از حملات گروه اول است.

3. حملات مبتنی بر پروتکلهای آسیبپذیر با هدف شکستن مکانیزمهای عدم احراز هویت، رمزگذاری و راستیآزمایی.

یک مهاجم میتواند از این نوع حملات برای سرقت اطلاعات و دستکاری دادههای حساس شبکه استفاده کند. در چند سال گذشته آسیبپذیریهای مرتبط با این سه گروه در تجهیزات اینترنت اشیا شناسایی شد. سو استفاده از آسیبپذیرهای ذکر شده در این گروهها سرآغازی بر یک حمله همه جانبه است.

هکرها ممکن است از آسیبپذیری دستگاههای اینترنت اشیا برای نفوذ به شبکه تجاری یک سازمان و انجام اقدامات خرابکارانه مانند انتقال اطلاعات محرمانه و نصب باج افزارها استفاده کنند. یکی دیگر از اهداف نهایی این است که از این دستگاهها به عنوان بخشی از باتنتهایی که حملات منع سرویس توزیع شده (DDoS) را پیادهسازی میکنند استفاده شود. این نوع از حملات در سال 2016 با Mirai معروف شدند. حملاتی که برای بهرهبرداری از آسیبپذیریهای پروتکلهای اینترنت اشیا برای کنترل تجهیزات اینترنت اشیا استفاده میشوند. برای آنکه دید روشنی در ارتباط با مباحث امنیتی پیرامون اینترنت اشیا بهدست آورید در یک سناریو فرضی نشان میدهیم چگونه یک مهاجم پس از ورود به یک شبکه میتواند عملکرد طبیعی دستگاهها را مختل کند. در چنین شرایطی سیستمهای نظارتی مثل دوربينهای مراقبتی و چراغهای هوشمند بلااستفاده شده و امکان وقوع حملات فیزیکی فراهم میشوند. جلوگیری از بروز این حملات بسیار حیاتی است تا امکان محافظت موثر و عملکرد صحیح ساختمانهای هوشمند تضمين شود.

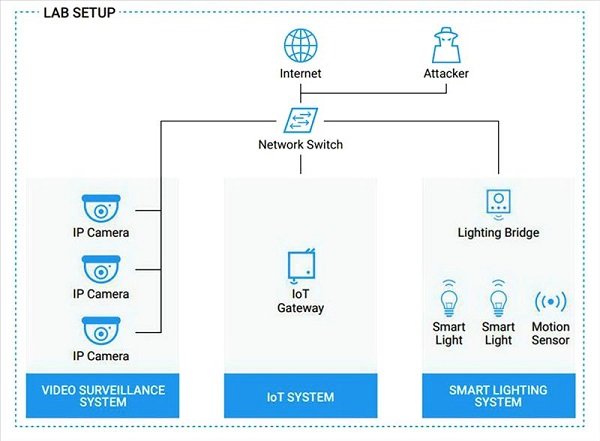

برای نشان دادن این نوع حملات و سطح تخریب آنها سه راهکار ساده برای از کار انداختن شبکه یک ساختمان هوشمند بررسی شده است. در سناریو فوق یک محیط آزمایشگاهی مطابق با معماری شکل 1 که شامل سه سیستم اینترنتاشیا، ویدیوی مراقبتی، چراغهای هوشمند و IoT است آماده شده است. سیستم ویدیوی مراقبتی (سمت چپ شکل 1) شامل سه دوربين آیپی همراه با نرمافزار منبع باز NVR است. سیستم چراغ هوشمند (سمت راست شکل 1) شامل یک Philips Hue Bridge، دو لامپ هوشمند و یک حسگر حرکتی است. سیستم IoT (مرکز شکل 1) شامل یک گیتوی اینترنت اشیا پیادهسازی شده از طریق یک واسط MQTT است. همچنین از یک دستگاه رزبری پای به عنوان یک مهاجم محلی استفاده شده است. بعد از راهاندازی این آزمایشگاه، کارشناسان چگونگی دسترسی مهاجمان به این شبکه و حملاتی که به هر زیرسیستم قابل انجام است را بررسی کردهاند. در ادامه نتایج این تجزیه و تحلیل را مشاهده میکنید.

شکل 1

تحقیق و شناسایی

اولین موضوعی که توجه کارشناسان را به خود جلب کرد این بود که برخی از دستگاهها برای استریم ویدیو (SRTP)، انتقال فایل (SFTP) و مدیریت تحت وب (HTTPS) حتی از پروتکلهای رمزگذاری پشتیبانی نمیکردند و دستگاههایی که از پروتکلهای رمزگذاری پشتیبانی میکردند بهطور پیشفرض آنرا فعال نکرده بودند. نتیجه کاملا مشخص است: خیلی از دستگاههای اینترنت اشیا با پروتکلهای ناامن راهاندازی و مدیریت میشوند که میتواند منجر به سرقت اطلاعات و دستکاری دادههای حساس در یک شبکه مثل اطلاعات خصوصی بیماران یک بیمارستان یا ویدیوهای نظارتی ضبط شده شود.

یکی دیگر از موضوعاتی که کارشناسان امنیتی با آن برخورد کردند فراهم آمدن بستری برای اجرای کامل کدهای مخرب از راه دور و تصاحب کامل دوربينها بود. دو دوربين خریداری شده برای این آزمایشگاه به همراه آخرین نسخه میانافزار نصب شده به شدت آسیبپذیر تشخیص داده شدند. فرض بر این است که پیادهسازی دستگاههای اینترنت اشیا در شبکه ساختمانهای هوشمند سازمانهای بزرگ و تاسیسات حیاتی شرایط مشابهی دارد و به احتمال زیاد دوربینها ممکن است به شدت آسیبپذیر باشند یا از پروتکلهای ناامن استفاده کنند. مشکلات متعدد دیگری که در این زمینه شناسایی شده موارد زیر هستند:

- لینکهای ارتباطی ناخواسته بین شبکه آیتی و سیستم ویدیوی مراقبتی ناشی از پیکربندی نادرست دیوارآتش

- سرویسهای ناخواسته و پروتکلهای ناامن فعال شده (مثل FTP و UPnP)

- گذرواژههای ضعيف برای دسترسی به دوربينهای آیپی

- دوربينهای آسیبپذیر

این یافتهها نگرانکننده هستند، زیرا علاوه بر مسیرهای حملهای که آشکارا توسط دوربينها برای اجرای کدهای مخرب روی دستگاههای اینترنت اشیا به وجود آمده، امکان پیادهسازی UPnP آسیبپذیر مورد استفاده برای ترافیکهای مخرب نیز وجود دارد.

به دست آوردن دسترسی

تقريبا در هر شبکهای سه راه اصلی وجود دارد که یک مهاجم میتواند از طریق آن به یک ساختمان هوشمند دسترسی پیدا کند. راه اول از طریق دسترسی خارجی به یک دستگاه آسیبپذیر است که از تکنیک اجرای کد از راه دور یا گواهینامههای ضعيف یا پیشفرض استفاده میشود. راه دوم فریب دادن کاربر برای بهدست آوردن دسترسی خارجی است که از تکنیکهای فیشینگ یا یک کلید USB آلوده استفاده میشود. راه سوم قرار دادن یک دستگاه واسط مثل رزبری پای در شبکه است.

در شبیهسازی حمله کارشناسان فرض کردند مهاجم از قبل در شبکه حضور دارد و در زمان موعود امکان سرقت اطلاعات به شکل حمله مرد میانی (MitM ) را دارد. معروفترین راهکار برای پیادهسازی حمله MitM در یک شبکه از طریق مسمومسازی پروتکل ARP است. پروتکل ARP توسط دستگاههای موجود در یک شبکه برای تبدیل آدرسهای آیپی به آدرسهای مک فیزیکی استفاده میشود. مسمومسازی ARP با ارسال پیام به شبکه از فقدان احراز هویت بهرهبرداری میکند و به آدرس مک میزبان دسترسی پیدا میکند. ابزارهايی همچون Ettercap بهطور خودکار قادر به انجام اینکار هستند. در صورت نصب ابزارهای نظارتی در شبکه میتوان به راحتی حمله مسمومسازی ARP را شناسایی کرد.

سوء استفاده از استریمهای دوربين

در آزمايشات انجام گرفته روی سیستم دوربين مراقبتی هدف این بود تا بررسی شود که یک مهاجم چقدر راحت میتواند با بهرهبرداری از پروتکلهای استریم ناامن از نمایش تصاویر صحیح برای اپراتور جلوگیری کند. سناریویی که معمولا در فیلمهای پلیسی جنایی دیده میشود. در این آزمایش از دو نوع حمله منع سرویس و پخش مجدد تصویر استفاده شد. توجه داشته باشید اگرچه این حملات در یک محیط آزمایشگاهی و روی محصولات مشخصی صورت گرفتند، اما این نقاط ضعف میتواند در هر محیط اینترنت اشیا دیگری وجود داشته باشد.

حمله منع سرویس

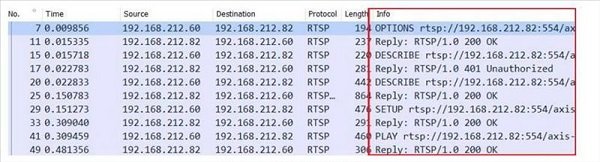

هدف از این نوع حملات جلوگیری سیستم ویدیوی مراقبتی از نمایش، ضبط و ذخیره تصاویر دوربين توسط سوء استفاده از ترافیک RTSP یا RTP است. وقتی نرمافزار ضبط ویدویی تحت شبکه (NVR) تلاش میکند یک اتصال به یک دوربين برقرار کند، با مشکل دنبالهای از فرامین RTSP (Setup،

DESCRIBE، OPTIONS و PLAY) برخورد میکند. شکل 2 نمونهای از این توالی را نشان میدهد. دستکاری هر یک از این پیامها از اتصال موفقیتآمیز NVR به یک دوربين جلوگیری میکند. شما میتوانید به جای RTSP از ترافیک RTP برای حمله استفاده کنید. درست شبیه به حملات انکار سرویس، ما میتوانیم با حذف چند بسته نرمافزار NVR را وادار کنیم تا یک نشست در حال اجرا را پایان دهد و بر مبنای تنظیمات جدیدی کار خود را آغاز کند.

شکل2

در یک سناریو دیگر میتوان به جای حذف بستهها، بستههای RTP را به جریان NVR تزریق کرد که منجر به رفتارهای غیرقابل پیشبینی به شرح زیر میشود:

- یک تصویر ثابت از فیلم اصلی در NVR نمایش داده میشود.

شکل 3

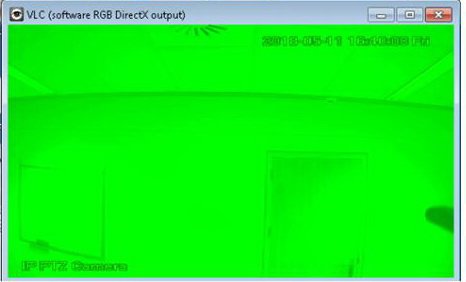

- فیلم استریم شده از ماشین مهاجم در NVR نمایش داده میشود.

شکل4

- یک تصویر سبز رنگ نمایش داده میشود، زیرا هر دو استریم با یکدیگر تداخل پیدا میکنند.

شکل5

شکل6

پخش مجدد تصاویر

هدف از این حمله مجبور کردن NVR به پخش مجدد فیلم از قبل ضبط شده به جای نمایش فیلم زنده استریم شده توسط دوربين است. این حمله از برخی حملات DoS توضیح داده شده در بالا استفاده میکند. فرآیند کار در سه مرحله انجام میشود:

- ضبط ترافیک شبکه شامل فیلم دوربين و استخراج آن برای پخش مجدد.

- اجبار دوربين به پایان دادن به جلسه فعلی توسط تغییر یک GET_PARAMETER به یک درخواست TEARDOWN

- ضبط درخواست SETUP در زمانی که NVR تلاش میکند یک جلسه جدید برقرار کند و در ادامه تغییر پورت کلاینت. با این کار دوربين به جای استریم به پورت درخواست شده توسط NVR آنرا به پورت مشخص شده توسط مهاجم استریم میکند.

بعد از ارسال فرمان PLAY، نرمافزار NVR منتظر ترافیک موجود در پورت تعیین شده توسط درخواست SETUP میماند، اما دوربين به پورت دیگری استریم میکند. نتیجه این نوع حمله را میتوانید در شکلهای 7 و 8 مشاهده کنید.

شکل7

شکل 8

برای رویارویی با پدیده در حال گسترش اینترنت اشیا (IoT) استراتژی امنیت سایبری باید متحول شود. در این بین باید کارهای زیادی انجام شود که از آن جمله میتوان به مدلسازی تهدیدات، مدیریت آسیبپذیریها، مدیریت ریسک و بازنگریهای امنیتی اشاره کرد.

با این حال کارشناسان معتقدند که سنگ بنای یک استراتژی مناسب برای امنیت سایبری در عصر اینترنت اشیا شناخت کامل دستگاهها و کنترل دقیق آنها است.

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟