برای آنکه بتوان یک سیستم امنیتی گسترشپذیر و ایمن را برای یک شبکه متوسط یا بزرگ طراحی کرد، لازم است ریسکهای سازمان به درستی شناسایی شده و خطمشیهای امنیتی متناسب با اهداف سازمان تدوین شوند.

خطمشیها و اصول امنیتی

بهطور کلی، خطمشیها و اصول امنیتی که اجازه میدهند از سامانههای فناوریاطلاعات و شبکه یک سازمان محافظت کرد شامل موارد زیر میشوند:

دفاع یکپارچه و همه جانبه

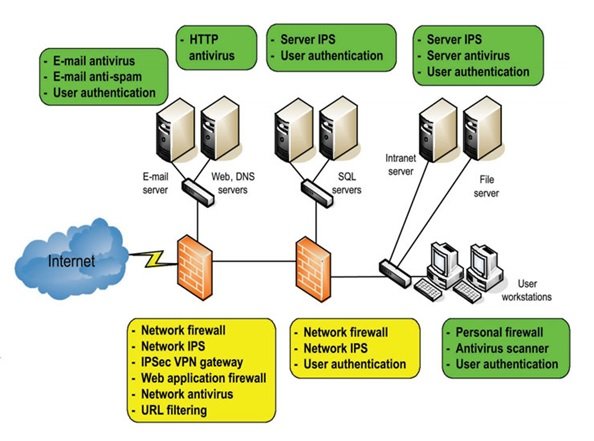

همانگونه که در شکل زیر مشاهده میکنید برای محافظت از منابع فناوریاطلاعات به لایههای امنیتی مختلفی نیاز دارید. در دکترین امنیتی دفاع همه جانبه شامل رعایت موارد زیر میشود:

محافظت مبتنی بر لایه: در یک خطمشی امنیتی درست، لایههای امنیتی مکمل یکدیگر هستند. به عبارت دقیقتر، اگر یک لایه موفق نشود یک تهدید را شناسایی کند، لایه دیگر قادر به انجام این کار است.

دفاع در چند مکان مختلف: مکانیزمهای دفاعی و امنیتی باید در مکانهای مختلفی از شبکه قرار بگیرند تا نواقص یکدیگر را پوشش دهند.

پیادهسازی مکانیزمهای امنیتی متفاوت از یکدیگر: زمانی که قرار است دو لایه با کارکردی یکسان در یک شبکه پیادهسازی شوند، بهطور مثال دو دیوارآتش، بهتر است از محصولات دو شرکت مختلف استفاده شود. دقت کنید روش فوق پیچیدگی برنامه امنیتی را زیاد کرده و هزینه مدیریت و نگهداری را افزایش میدهد. به همین دلیل این قاعده باید با دقت هرچه تمامتر اجرایی شود.

طبقهبندی اطلاعات

منابع سیستمی فناوریاطلاعات سطوح مختلفی از حساسیت، آستانه تحمل و ریسکپذیری در برابر تهدیدات دارند. در نتیجه میزان حساسیت آنها در برابر تهدیدات یکسان نیست و این مسئله باید در زمان تدوین خطمشی امنیتی لحاظ شود. برای پاسخگویی به این مسئله اصل پنهانسازی اطلاعات به عنوان یکی از مولفههای کلیدی امنیت گسترش پیدا میکند تا تجهیزات فناوریاطلاعات تنها دادههایی که موردنیاز دستگاهها و کارمندان است در دسترس قرار گیرند. در این زمینه میتوان به سرورهای ارائهدهنده سرویس برای اینترنت اشاره کرد که تنها در سامانه نام دامنه عمومی ثبت میشوند.

اصل حداقل امتیاز

کارمندان و تکنسینهای سیستمی که با سامانههای فناوریاطلاعات در تعامل هستند باید حداقل امتیازات لازم برای دسترسی به اطلاعات و سامانهها را داشته باشند تا عملکرد شبکه در وضعیت مطلوب قرار گیرد. قاعده فوق در ارتباط با دادهها و سرویسهایی که قرار است در دسترس کاربران خارجی یا شرکای شرکت قرار گیرد نیز صادق است. یکی از موارد مهمی که در اصل حداقل امتیاز باید به آن دقت کرد این است که امتیازات تخصیص داده شده به کاربران و مدیران فناوری اطلاعات باید متناسب با نقش و وظایف اجرایی آنها باشد.

ضعیفترین عنصر موجود در زنجیره امنیت

سطح ایمنی سامانههای فناوریاطلاعات در برابر تهدیدات به ضعیفترین عنصر موجود در این حلقه بستگی دارد. کارشناسان امنیتی میدانند که همواره باید به اصل SPOF سرنام Single Point of Failure توجه خاصی داشته باشند. اصل فوق در ارتباط با دسترسپذیری سرویسهای شبکه است. مطابق با این اصل تمامی لینکها، تجیهزات شبکه و امنیت، سرورهای موجود در شبکه که نقش پلی برای برقراری ارتباط میان کاربران و منابع مهم را ایفا میکنند باید در پیکربندیهای مربوط به افزونگی مورد توجه قرار گیرند. در زمان پیادهسازی مکانیزم امنیتی شبکه لازم است تا قواعد مهمی همچون تفکیک وظایف و گردش شغلی مورد توجه قرار گیرد. این اصول با هدف محدود کردن توانایی کارمندان در نادیده گرفتن دستورالعملها یا نقض خطمشیهای امنیتی به کار گرفته میشوند. تفکیک وظایف بیانگر این موضوع است که وظایف و عملکردهای مهم در هر بخش باید توسط دو یا چند کارمند محدود انجام شود. گردش شغلی نیز اعلام میدارد کارمندان نباید در یک سازمان برای مدت زمان مدیدی در یک پست باقی بمانند و لازم است بهطور متناوب جایگاه شغلی آنها تغییر کند.

تقسیمبندی حوزههای امنیتی

دیوارهای آتش اصلیترین مکانیزم دفاعی در برابر تهدیدات هستند که جریان ترافیک شبکه را زیر نظر گفته و محدودیتهایی در ارتباط با ارسال یا دریافت دادهها ایجاد میکنند. دیوارهای آتش زمانی که همراه با سمانههای تشخیص نفوذ و فهرستهای کنترل دسترسی در سوییچها و روترها استفاده شوند یک لایه امنیتی قدرتمند به وجود میآورند. اگر دیوارهای آتش به شکل درستی استقرار پیدا کرده و پیکربندی شوند، شبکههای بزرگ به زیرشبکههای کوچکتر تقسیم شوند و تقسیمبندی حوزههای امنیتی متناسب با قواعد استاندارد انجام شود، زیرساختهای ارتباطی شبکه توسط یک معماری امنیتی قدرتمند محافظت خواهند شد. در دکترین طراحی امنیت شبکه، اصل تقسیمبندی قواعد زیر را شامل میشود:

منابع سامانههای فناوریاطلاعات با سطوح مختلف حساسیت باید در حوزههای امنیتی مختلفی قرار گیرند.

تجهیزات و سامانههای ارائهدهنده خدمات به شبکههای خارجی همچون اینترنت باید در حوزههای مختلفی همچون De-Militarized Zone قرار گیرند تا اگر حملهای انجام شود، سامانهها و تجهیزات داخلی شبکه آسیب نبینند.

منابع کلید و مهم فناوریاطلاعات باید در حوزههای امنیتی ویژهای قرار گیرند.

تجهیزات و سامانههایی که قابلیت اطمینان پایینی دارند همچون سرورهای دسترسی از راه دور و نقاط دسترسی بیسیم در شبکه باید در حوزههای امنیتی خاصی استقرار یابند.

منابع سیستمی مختلف فناوریاطلاعات باید در حوزههای امنیتی جداگانه از یکدیگر قرار گیرند تا در صورت بروز حمله آسیبدیدگی به حداقل برسد.

ایستگاههای کاری کارمندان باید در حوزههای امنیتی خاصی مستقر شوند.

سامانههای مدیریت امنیت و شبکه باید در حوزههای امنیتی خاص قرار گیرند.

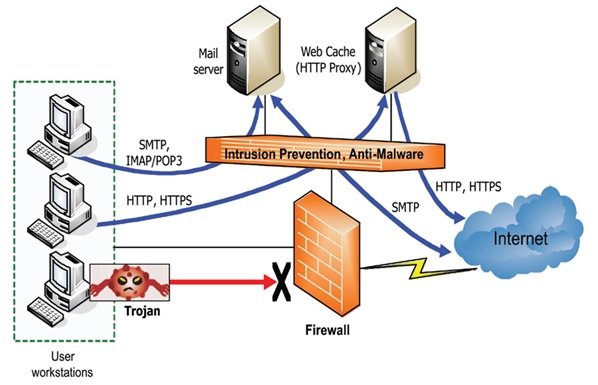

پیشگیری از نفوذ

تجهیزاتی همچون سامانههای پیشگیری از نفوذ، دیوارآتش تحت برنامه (WAF) و.... مسئولیت شناسایی و مسدودکردن نفوذها و حملاتی را عهدهدار هستند که توسط هکرها و برنامههای مخرب پیادهسازی میشوند. سامانههای فوق باید در مسیر شبکه داخلی و شبکه خارجی و همچنین منابع حساسی که احتمال نفوذ به آنها وجود دارد نصب شوند. با توجه به اینکه ممکن است هکرها حملات مبتنی بر نشستهای رمزگذاری شده را پیادهسازی کنند باید این مسئله توسط سامانههای IPS مورد توجه قرار گیرد. در حالت معمول، سامانه IPS نمیتواند نشستهای رمزگذاری شده را بررسی کند، به همین دلیل اگر نشستها قبل از رسیدن به IPS رمزگشایی شوند، این امکان وجود دارد تا مانع شکلگیری برخی از حملات شد. در یک مکانیزم امنیتی خوب شبکههای داخلی به شکل مستقیم به اینترنت دسترسی ندارند، زیرا هکرها ممکن است از طریق یک حمله فیشینگ تروجانی برای یک ایستگاه کاری ارسال کنند و سامانه کاربر را قربانی کنند. در چنین شرایطی اگر شبکه داخلی در پشت یک دیوارآتش پنهان شده باشد، هکر قادر نخواهد بود به شبکه داخلی دسترسی پیدا کند. شکل زیر نحوه پیادهسازی چنین مکانیزمی را نشان میدهد. در شکل زیر سرویسرهای اینترنتی برای کاربران تنها از طریق ایمیل سازمانی و سرورهای مبتنی بر HTTP Proxy در دسترس هستند.

در تحلیل ریسکها و طراحی امنیت، همواره تاکید بر ارزشمندترین منابع فناوریاطلاعات همچون سامانههای ارائهدهنده خدمات یا پشتیبان است. با این حال، نباید از ایمنسازی منابع و تجهیزات دیگر غافل شد. برخی از کارشناسان امنیتی از راهکار Island Hopping برای مقابله با حملات سایبری استفاده میکنند. Island Hopping روی این اصل مهم تاکید دارد که کسب مجوز دسترسی غیرمجاز به حوزههای محافظت شده از طریق نقاط ضعیفی انجام میشود که برای سازمان حائز اهمیت نیستند. به همین دلیل از این نقاط به عنوان نقطه شروعی برای نفوذ و دسترسی به منابع ارزشمندتر و محافظت شده یک سازمان استفاده میشوند. شناسایی و پاسخگویی به حوادث و نقصهای امنیتی باید در کوتاهترین زمان ممکن انجام شود و در زمان تدوین برنامه امنیتی باید به موارد یاد شده اشاره شده باشد. بهطور مثال، باید شرایطی همچون یک حمله مبتنی بر آسیبپذیری روز صفر در نظر گرفته شود. حملهای که بر مبنای آن سامانه پیشگیری از نفوذ قادر به شناسایی آن نیست و در نتیجه یک هکر به راحتی موفق میشود به زیرساخت ارتباطی یک شبکه نفوذ کند. به همین دلیل باید یک چنین شرایطی خاصی در برنامه امنیتی موردبررسی قرار گرفته و تهمیدات لازم در نظر گرفته شده باشد. همچنین فراموش نکنید مسئولان دپارتمان امنیت باید گزارشها و هشدارها را بهطور مرتب بررسی کرده، ترافیک و فعالیتهای روزمره در شبکه را زیر نظر گرفته و با اصول مدیریت شبکههای محلی مجازی آشنا باشند.

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟